主体和客体是可以互换的

主体和客体是可以互换的

公钥基

123123

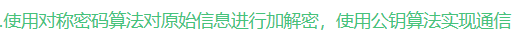

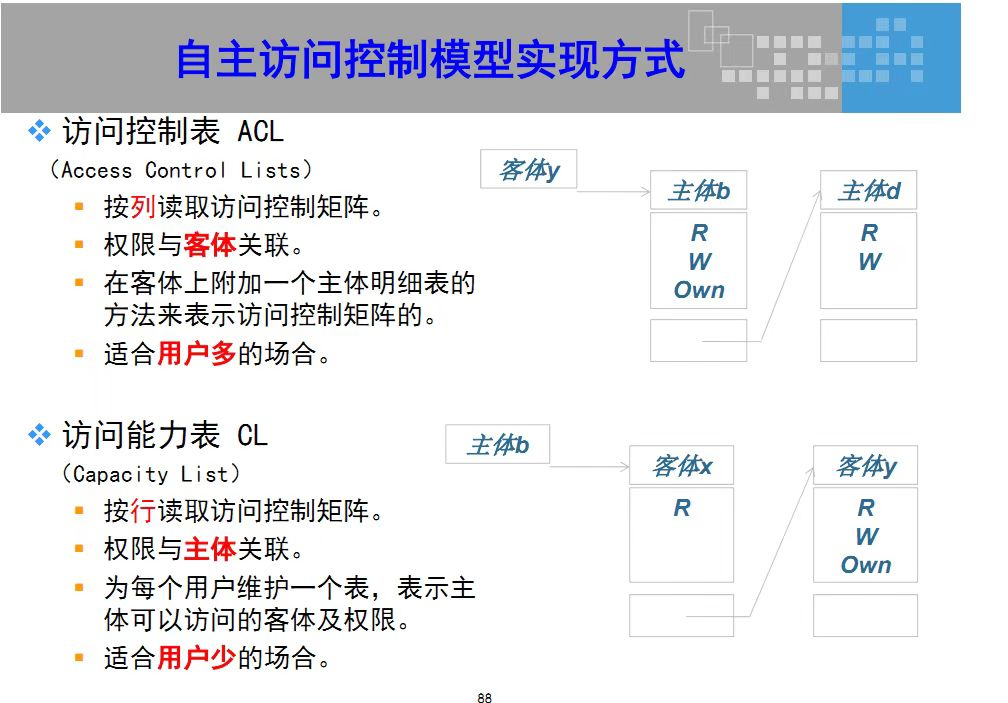

3. 根据题意,选项D是正确的。在ACL中,增加客体时,只需要增加相关的访问控制权限,无需进行复杂的矩阵操作。这与增加主体时的操作相反,即在删除客体时,可能需要从访问控制矩阵中删除相关的权限。ACL提供了链表来存储客体和主体的关联信息,从而方便地统计某个主体能访问哪些客体。ACL是自主访问控制模型DAC的一种具体实现。

6. 对目录的访问模式只有读和写 P305

强制访问控制模型的安全性比自主访问控制模型的安全性高,但基于角色的访问控制模型不同类型的,因此不具备可比性

BLP模型用于保证系统信息的机密性,规则是“向下读,向上写”

PMI不管认证,认证是PKI的事情,应该是先由PKI认证,然后在由PMI授权。

1,PKI :公钥基础设施

CA:认证权威机构

RA:注册机构

终端实体-RA-CA

PKI:认证 PMI授权

2,Kerberos协议是常见的集中访问控制协议,通过第三方的认证服务,减少应用服务器的负担。Kerberos的运行环境由密钥分发中心(KDC):应用服务器和客户端三部分组成。其中KDC分为认证服务器AS和票据授权服务器TGS两部分,kerberos协议分为三个阶段:(1)kerberos获得票据许可票据(2)kerberos获得服务许可票据(3)kerberos获得服务

3,自主访问控制模型(DAC)的访问控制关系可以用访问控制表(ACL)来表示,该ACL利用在客体上附加一个主体明细表的方法来表示访问控制矩阵,通常使用由客体指向的链表来存储相关数据

ACL在增加客体时,增加相关访问控制权限较为简单。

ACL(Access Co*ol Lists):访问控制表,表示各个主体对这个客体的访问权限

CL(Capacity):访问能力表,访问客体以及以什么权限访问

用户多的场合适合使用ACL

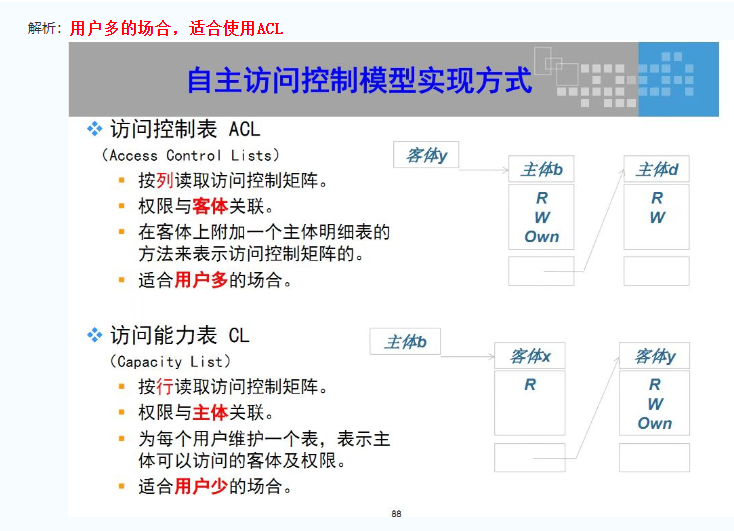

访问控制方法分为:自主访问控制、强制访问控制、基于绝色的访问控制

基于角色的访问控制:支持最小特权原则和职责分离原则

对文件进行操作的用户是一种主题

主体和客体的关系是相对的,是可以互换的

一个主题为了完成任务可以创建另一个主体

BLP模型用于保护系统信息的机密性,规则是“向下读,向上写”

4,对目录的访问权限可分为只读,只写和可执行

5,网银系统首先要求用户安全登录,然后使用“智能卡+短信认证”模式进行了网上转账等交易,采用了实体“所知”和实体“所有”的鉴别方法

人的习惯特征是生物识别:实体特征

6,对称加密算法(DES、3DES、AES、R*、TEA、IDEA、Blowfish)

非对称加密算法(RSA、SM2、DSA、ECC、DH)

分组是块密码,序列是流密码

常见的DES、IDEA算法属于分组密码算法

对称与非对称混合场景:对称密码算法对原始信息进行加密解密,使用公钥算法实现通信

1、

2、BLP:机密性,向下读,向上写

3、分组是块密码,明文和密文都是固定的长度,序列是流密码。

4、pki管认证,pmi只管授权。

PKI:公钥密码算法

消息M:安全凭证

ACL:访问控制列表

网银系统使用“只能卡+短信认证”模式鉴别方法是实体“所知”以及实体“所有”的鉴别方法

安全性是由密钥决定的

GSM所采用的鉴别类型属于单项鉴别

凯撒密码的密码系统在密码学的发展阶段属于第一阶段:古典密码阶段

IDEA算法可利用AES代替和置换的特点修改密钥

对文件进行操作的用户是一种主体

主体、客体的关系是相对的,是可以互换的。

BLP模型用于保证系统信息的机密性,规则是“向下读,向上写”

分组是块密码、序列是流密码

Kerberos认证过程包括:获得票据许可票据

获得服务许可票据

获得服务

PMI不管认证,认证是PKI的事情,应该是先由PKI认证,然后再由PMI授权

BLP:向下读,向上写。

1、

公钥基础设施(PKI, Public Key Infrastructure)由证书权威机构(CA,Certificate authority)、证书注册机构(RA,Registration Authority)、证书库(CRL)和终端实体等部分组成

2、

ACL是按列读取,在客体上加一个附加一个主体明细来表示访问控制矩阵,因此改动客体权限比较方便。适合用户多的场合。

CL是按行读取,在对每一个用户维护一份能力表,表示每个主体的权限,因此改动主体权限比较方便。适合用户少的场合。

3、

对目录的访问权限主要有读和写

对文件的访问权限主要有读、写、执行和拒绝访问。

4、

对称密码算法加密快。公钥加密,私钥解密。

5、

BLP模型用户保证系统机密性,规则是主体权限高于客体,可以读客体;主体高于客体时,不能写客体。“向下读,向上写。”

6、

基于角色的访问控制,可以支持最小特权原则,还能实施职责分离原则,此外,可以显示不同的安全控制功能。

Bell-LaPadula模型:Bell-LaPadula模型具有只允许向下读、向上写的特点,可以有效地防止机密信息向下级泄露 。 利用“不上读/不下写”的原则来保证数据的保密性。

Biba模型则具有不允许向下读、向上写的特点,可以有效地保护数据的完整性。

PKI(公钥基础设施)实现基于公钥密码体制的密钥和证书的产生、管理、存储、分发、撤销等功能。

CA(认证权威):签发证书、更新证书、管理证书、验证数字证书

RA(注册权威):受理用户的数字证书申请、提供证书生命周期的维护

证书存放管理(目录服务)CRL:证书存放管理

终端实体(证书持有者和应用程序)

Kerberos是基于对称密码算法为用户提供安全的单点登录服务。

(1)获得票据许可票据

(2)获得服务许可票据

(3)获得服务

访问控制模型:

1.自主访问控制(DAC):主体决定客体的访问权限。

访问控制表:权限与客体关联,不同的主体对客体有不同的权限。

访问控制表ACL适合用户多的场景

访问能力表:权限与主题关联,主体可以访问的客体及权限。

访问能力表CL,适合用户少的场景。

2.强制访问控制(MAC):

(1)保密性模型—Bell—LApudula模型:主体和客体都有安全级和安全策略(向下读,向上写)

(2)完整性模型:

Biba模型:向上读、向下写

Clark-Wilson模型:侧重于满足商业应用,操作前后需要满足数据一致性条件

(3)混合策略模型(Chinese wall)

若干有竞争关系数据集构成了利益冲突类。

同样类型的,访问了其中一个就不能访问另一个,也就是同类只可以访问一个,但是不影响不同类的访问。

3.基于角色访问控制(RBAC):

RBAC0-四要素:用户、角色、会话、权限

RBAC1:包含RBAC0,加入安全等级和角色继承关系。

RBAC2:包含RBAC0,加入约束条件

RBAC3:结合了RBAC1和RBAC2

对称密码算法:加密密钥和解密密钥相同

算法:DES、3DES、AES、IDEA

非对称密码算法:密钥分为公钥和私钥

公钥加密私钥解,私钥加密公钥解

算法:RSA、ECC、ELGamal

鉴别的方式:

1.基于实体所知的鉴别(知识、密码、PIN码)

2.基于实体所有(*、钥匙、智能卡、令牌)

3.基于实体特征(指纹、笔记、声音、视网膜)

PMI是属性权威、属性证书、属性证书库等部件的集合体、用来实现权限和属性证书的产生、管理、存储、分发和撤销等功能。

SOA;信任源点

AA:签发属性证书

ARA:证书签发请求

LDAP:属性证书发布查询

属性证书:以证书形式给出用户和权限的关系

文件或目录的访问权限分为只读,只写和可执行三种

PKI一般指公钥基础设施。

1、 •RA注册机构,负责进行各种信息审查,确保证书申请者身份信息无误

• Repository资料库,用于发布CA系统的各种公开信息。例如,证书、CRL、CP、CPS、OCSP等

• CRL Issuer接收和处理撤销信息,专门定期签发证书撤销列表

• OCSP ServerOCSP也用于检查证书是否已经撤销,实时响应PKI用户的查询请求

2、票据许可,服务许可,请求服务

3、acl是以权限(列)作为控制主体

4、自主访问DAC首先排除CD

5、学生只能看成绩

6、rwx

10、单向鉴别,用户仅需被应用服务器鉴别

双向鉴别,用户和服务器相互鉴别

第三方鉴别,基于可信的第三方存储验证标识和鉴别信息

13、基于实体所知的鉴别,即实体所知道的,如口令,PIN码等

基于实体所有的鉴别,即实体所拥有的物品,如钥匙、磁卡等

14、每个工作岗位对应相应职责

15、必须按步骤执行

17、密钥是重点核心

19、没有出现错误的;MAC是一种由操作系统约束的访问控制,目标是限制主体或发起者访问或对对象或目标执行某种操作的能力

22、 柯克霍夫(Kerchhoff)假设

24、大量用户ACL

25、aes是对称机密算法,同为对称的就是C;des,idea,aes

26、记住B是错的

27、见解析

28、分清楚模型区别

30、两个完全不同

31、PMI和PKI的区别了解清楚