20.

信息安全管理体系的建立确实需要遵循国家有关信息安全的法律和法规方面的要求,这包括《中华人民共和国网络安全法》等法律法规,确保信息安全管理体系符合法律要求。同时,信息安全管理体系强调对信息安全风险的识别、评估和控制,以降低潜在的损失和影响,这体现了以预防为主的思想。然而,信息安全管理体系的建立并不必然基于最新的信息安全技术,而是需要综合考虑法律法规、风险管理、人员培训与意识等多方面因素。因此,题目中的说法是不完全准确的。

40

20.

信息安全管理体系的建立确实需要遵循国家有关信息安全的法律和法规方面的要求,这包括《中华人民共和国网络安全法》等法律法规,确保信息安全管理体系符合法律要求。同时,信息安全管理体系强调对信息安全风险的识别、评估和控制,以降低潜在的损失和影响,这体现了以预防为主的思想。然而,信息安全管理体系的建立并不必然基于最新的信息安全技术,而是需要综合考虑法律法规、风险管理、人员培训与意识等多方面因素。因此,题目中的说法是不完全准确的。

40

cobit包括 框架、流程描述、控制目标、管理指南、成熟度模型

风险管理指南

背景简历

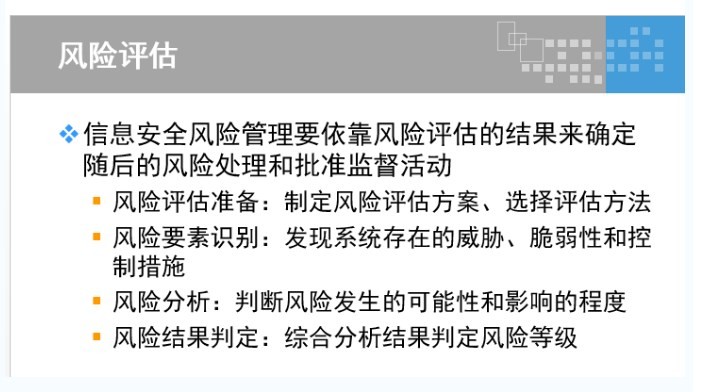

风险评估 监控审查

风险处理 咨询沟通

批准监督

pdca

plan do check act

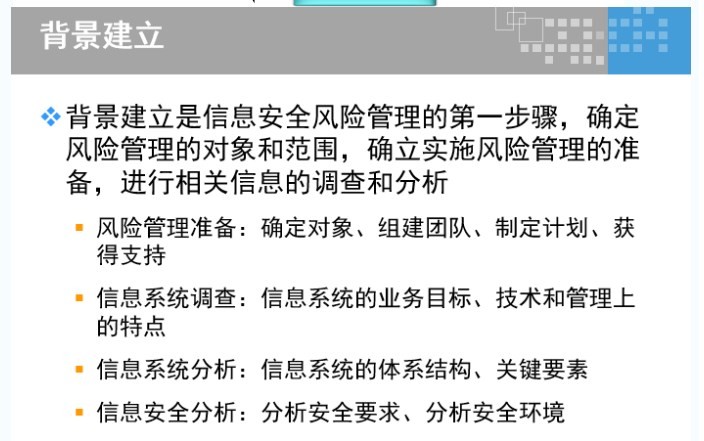

背景建立阶段不需要对资产分析威胁以及脆弱性

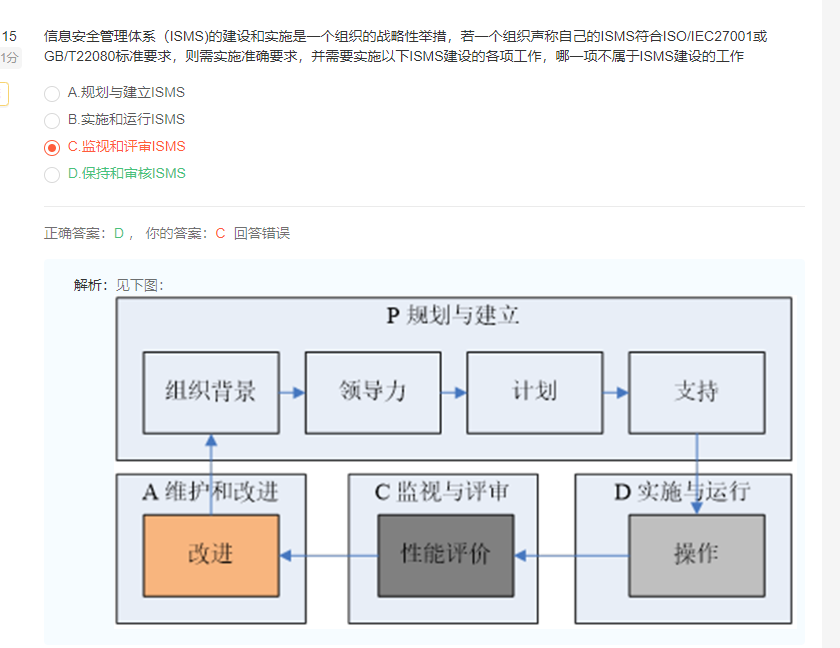

建设isms工作不需要保持很审核

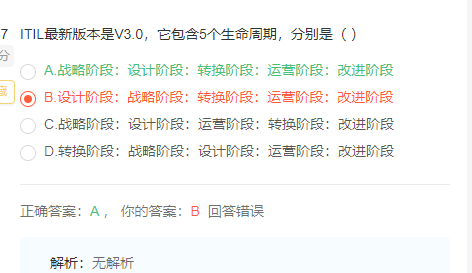

ITIL 战略阶段 设计阶段 转换阶段 运营阶段 改进阶段

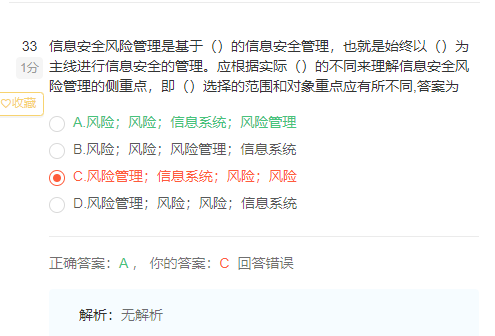

0.08

ITIL最新版本是V3.0,包含5个生命周期,分别是:战略阶段、设计阶段、转换阶段、运营阶段、改进阶段;

1,COBIT组件包含:框架、流程描述、控制目标、管理指南、成熟度模型

2,客户采购和使用云计算服务可分为四个阶段:规划准备、选择服务商与部署、运行监管、退出服务。在(规划准备)阶段,客户应分析采用云计算服务的效益,确定自身的数据和业务类型,判断是否适合采用云计算服务。

3,实施和运行ISMS中,组织应为管理信息安全风险识别适当的(管理措施)、资源、职责和优先顺序,监视和评审ISMS中,组织应执行监视与评审规程和其他()

4,信息安全风险管理包括6个方面:背景建立、风险评估、风险处理、批准监督、监控审查和沟通咨询。(背景建立、风险评估、风险处理和监控审查)是信息安全风险管理的四个基本步骤,()

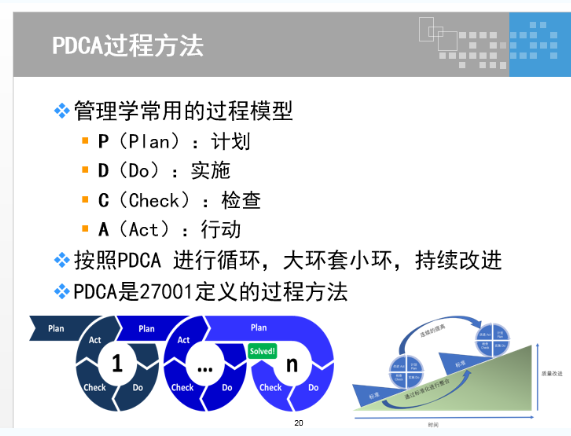

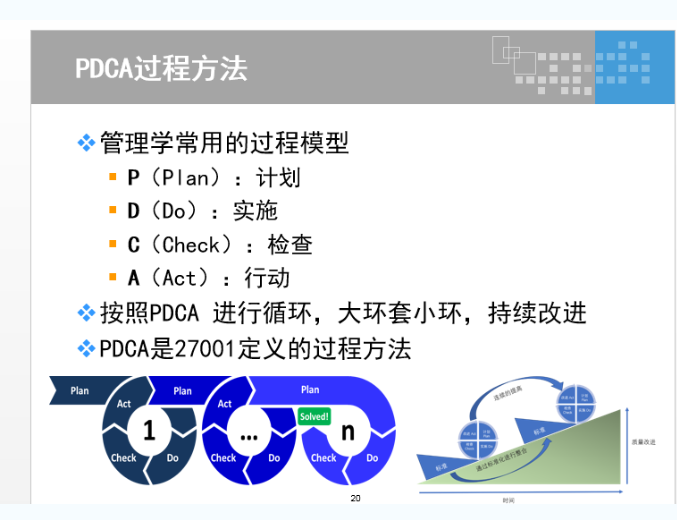

5,PDCA循环又叫戴明环,是管理学常用的以中模型

P(plan):计划

D(do):实施

C(check):检查

A(act):行动

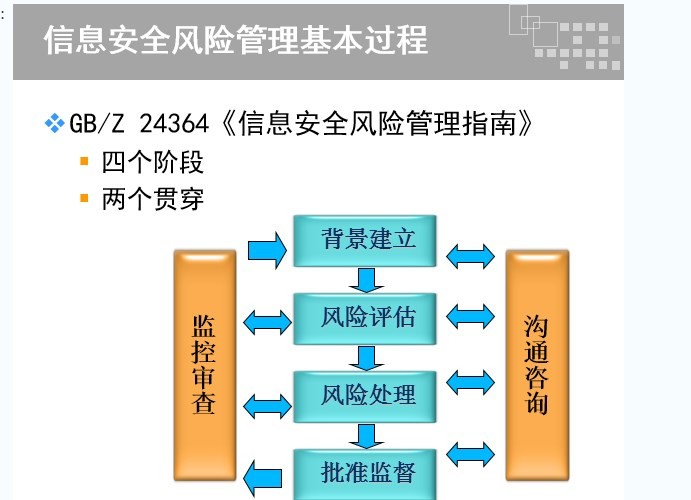

6,信息安全风险管理指南:四个阶段,两个贯穿

背景建立:信息安全风险管理的第一步骤,确定风险管理的对象和范围,确立实施风险管理的准备,进行相关信息的调查和分析

风险评估报告指出服务器A的FTP服务存在高风险漏洞,随后该单位关闭了FTP服务,属于风险处理的(风险规避)

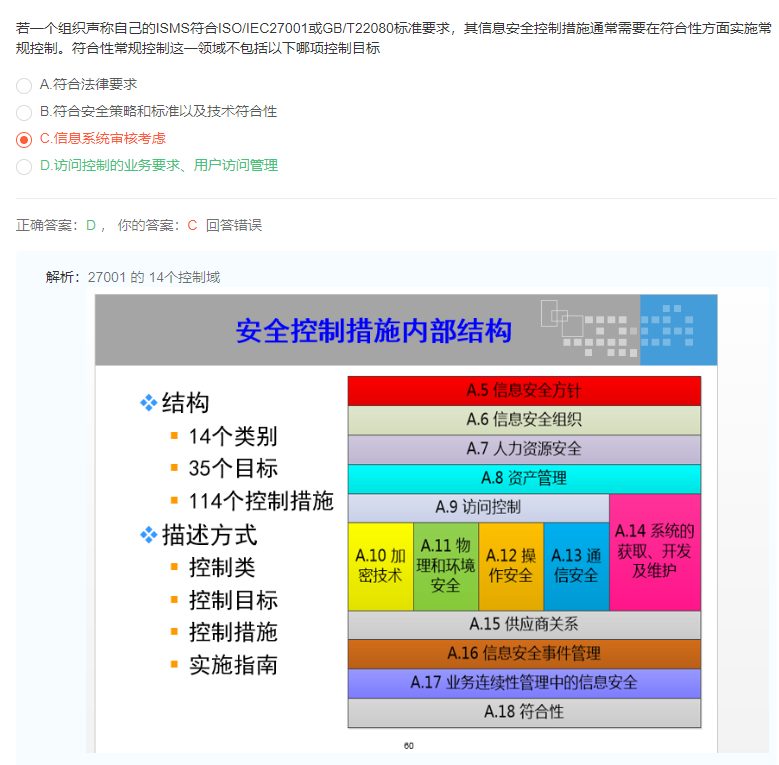

7,27001的14个类别的控制措施:

A.5信息安全方针

A.6信息安全组织

A.7人力资源安全

A.8资产管理

A.9访问控制

A.10机密技术

A.11物理和环境安全

A.12操作安全

A.13通信安全

A.14系统的获取、开发及维护

A.15供应商关系

A.16信息安全事件管理

A.17业务连续性管理中 的信息安全

A.18符合性

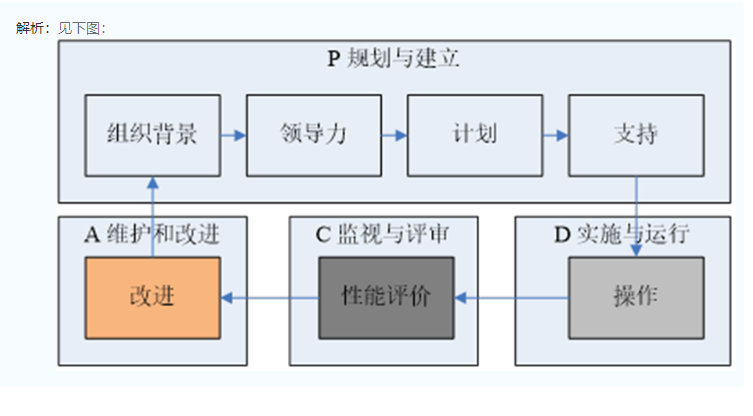

8,ISMS建设的工作:

A维护和改进

C监视与评审

D实施与运行

P规划与建立

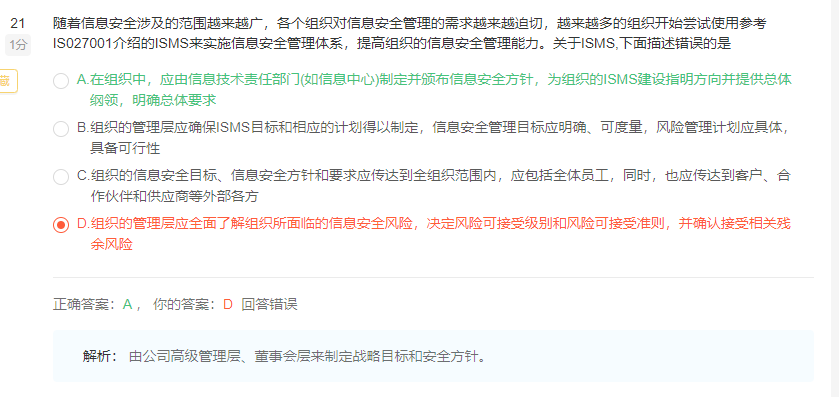

9,关于ISMS

由公司高级管理层、董事会层来指定战略目标和安全方针

人力资源安全规划划分三个阶段:任用之前、任用中、任用终止或变化

10,即使最好用的安全产品也存在(安全缺陷)的结果,在任何的系统中敌手最终都能够找出一个被开发出的一个漏洞。以中有效的对策是在敌手和他的目标之剑配备多种(安全机制)。每一种机制都应包括(保护和检测)两种手段

11,设计方案跟进需求编写

12,目前。信息系统面临外部攻击者的恶意攻击威胁,从威胁能力和掌控能力和掌控资源分,这些威胁可以按照个人威胁、组织威胁、和国家威胁三个层面划分,下面不属于组织威胁的是(实施犯罪、获取非法经济利益网络犯罪团伙)

13,组织应依照已确定的访问控制策略限定对信息和(应用系统)功能的访问。···

在需要强认证和(身份验证)时,宜使用如加密、智能卡、令牌或生物手段等

对于可能覆盖系统和应用的控制措施的实用工具和程序的使用,应加以限制并严格控制

14,当使用移动设备时,应特别注意确保(业务信息)不外泄。

应采取措施以避免通过这些设备存储和处理的信息未授权的访问或泄露,如使用(加密技术)、强制使用密钥身份验证信息

15,在规定的事件间隔或重大变化发生时,组织的(信息安全管理)和实施方法(如信息安全的控制目标、控制措施、仿真、过程和规程)应(独立审查)

从事这些评审的如愿宜具备适当的(技能和经验)

16,信息安全管理里体系(ISMS)是1998年前后从(英国)发展起来的信息安全领域中的以中新概念,是挂历体系思想和方法在(信息安全领域)的应用

17,信息安全风险管理是基于(风险)的信息安全管理,也是就始终以(风险)为主线进行信息安全的管理。应根据实际(信息系统)的不同来理解信息安全风险管理的侧重点

18,组织应定期监控、审查、审计(供应商)服务,确保协议中的信息安全条款和体哦阿健被遵守

应将管理供应商关系的责任分配给指定的个人或(服务管理)团体

19,在新的喜喜系统或增强已有(信息系统)的业务要求陈述中,应规定对安全控制措施的要求。

通过(公共网络)访问的应用易收到许多网络威胁

20,PDCA又叫(质量环),最早由(休哈特、戴明)于1930年构想

ISO20000IT服务(管理体系)也是一个类似的过程

21,ITIL最新版本是V3.0,它包含5个生命周期,分别:战略阶段、设计阶段、转换阶段、运营阶段、改进阶段

22,组织应开发和实施使用(加密控制措施)来保护信息的策略,基于风险评估,宜确定需要的保护级别,并考略需要的加密算法的类型、强度和质量。当实施组织的(密码策略)时,宜考虑我国应用密码技术的规定和限制,以及(加密信息)跨越国际时的问题

23,信息系统安全工程师(监视接口),(配置)(集成)文档的系统安全性

确保所需文件的(完整性)

信息安全控制措施通常在以下方面实施,常规控制不包括:规划和建立ISMS

保持和审核ISMS不属于ISMS建设的工作

访问控制的业务要求、用户访问管理不在符合性常规控制内

由公司高层来制定,而不是信息技术责任部门(信息中心)

战略阶段-设计阶段-转换阶段-运营阶段-改进阶段

1、pdca

信息安全管理体系应包括建立 ISMS、实施和运行ISMS、监视和评审ISMS、保持和 改进ISMS等过程

COBIT组件包含:框架、流程描述、控制目标、管理指南、成熟度模型

在规划准备阶段,客户应分析采用云计算服务的效益

信息安全风险管理包括:背景建立、风险评估、风险处理、批准监督、监控审查和沟通咨询。

PDCA:计划、实施、检查、行动

质量环最早由休哈特于1930年构想,后来被戴明在1950年再度挖掘出来

ITIL包含5个生命周期:战略阶段、设计阶段、转换阶段、运营阶段、改进阶段。

管理评审的实施主体由用户的管理者来进行选择

CISP-信息安全管理

1、COBIT 国际通用的信息系统审计标准

框架、流程描述、控制目标、管理指南、成熟的模型

2、规划准备

3、 ISMS 一般指信息安全管理体系

方针、管理措施、控制措施、预防措施、吸取教训

4、背景建立、风险评估、风险处理、批准监督、监控审查和沟通咨询;背景建立风险评估、风险处理和批准监督;监控审查和沟通咨询

5、COBIT组件包括 框架、流程描述、控制目标、管理指南、成熟的模型

6、组织应该根据风险建立相应的保护要求,通过构架防护措施降低风险对组织产生的影响

7、风险处理

8、活动

9、PDCA P 计划、D实施、C检查、A行动

11、A.信息安全的管理承诺、信息安全协调、信息安全职责的分配 B.信息处理实施的授权过程、保密性协议、与政府部门的联系 c.与特定利益集团的联系、信息安全的独立评审

14、A.信息安全方针、信息安全组织、资产管理B.人力资源安全、物理和环境安全、通信和操作管理C.访问控制、信息系统获取、开发和维护、符合性

37、ITIL 5个生命周期战略阶段,涉及阶段,转换阶段、运营阶段、改进阶段

PDCA-质量环(P:计划、D:实施、C:检查、A:行动)

ISMS(建设工作)英国

规划与建立、维护和改进、监视与评审、实施与运行

GB/Z 24364《信息安全风险管理指南》

信息安全风险管理(6个方面、4个步骤)

6个方面:背景建立、风险评估、风险处理、批准监督、监控审查和沟通咨询(贯穿)

4个步骤:背景建立、风险评估、风险处理、批准监督

COBIT组件

框架、流程描述、控制目标、管理指南、成熟度模型

27001得14个类别的控制措施

信息安全方针、信息安全组织、人力资源安全、资产管理、访问控制、加密技术、物理和环境安全、操作安全、通信安全、系统的获取、开发及维护、供应商关系、信息安全事件管理、业务连续性管理中的信息安全、符合性

ITIL5个生命周期

1、

PDCA:Plan、Do、Check、Act(Adjust)

2、

ISO/IEC27001中的信息安全管理控制措施分为技术、组织、物理三类共14个安全控制章节。其中没有“规划与建立ISMS”。

规划与建立ISMS这个概念太大了。

3、信息安全管理体系建设过程

规划与建立、实施与运行、监视与评审、维护与改进

4、

信息安全管理体系控制措施:

第14安全控制章节:符合性。2个控制目标,8个控制措施。

(1)符合法律和合同规定:可用的法律和合同要求的识别、知识产权、记录的保护、个人身份信息的隐私和保护、加密控制的监管。

(2)信息安全审查:信息安全的独立审查、符合安全策略和标准、技术符合性核查。

确定风险的管理对象和范围,确立实施风险关系准备,进行信息的调查和分析

1.组织高层确定的信息安全方针,明确描述组织的角色、职责和权限。

信息安全方针应由管理者批准、发布并传达给所有员工和外部相关方。