1,隧道协议:

隧道技术的实质是用一种网络层的协议来传输另一种网络层协议,其基本功能是封装和加密,主要利用网络隧道来实现。

VPN的隧道协议主要有:L2F、PPTP、L2TP、IPSec、TLS等,其中,L2F、PPTP和L2TP工作在OSI参考模型的第二层,又称二层隧道协议;IPSec工作OSI参考模型的第三层,又称三层隧道协议,也是最常见的协议。

Transport Layer Security (TLS) 是一种加密协议,用于保护网络通信的安全性。TLS 通常用于保护 Web 浏览器和服务器之间的通信,以及其他应用程序之间的通信。TLS 与 VPN 隧道协议不同,但 TLS 可以用于保护 VPN 隧道协议的通信安全

VTP(VLAN Trunking Protocol:虚拟局域网干道协议),它是思科私有协议。在大型网络中,会有多台交换机,同时也会有多个VLAN,如果在每个交换机上分别把VLAN创建一遍,这会是一个工作量很大的任务。VTP协议可以帮助管理员减少这些枯燥繁重的工作。管理员在网络中设置一个或者多个VTP Server,然后在Server上创建和修改VLAN,VTP协议会将这些修改通告其它交换机上,这些交换机自动更新VLAN信息(VLAN ID和VLAN Name)。

2,基于角色的权限访问控制(Role-Based Access Co*ol)

3,令牌是硬件,基于你所拥有的

4,在ISO的OSI安全体系结构中,(数字签名)可以提供抵赖安全服务

网络层有IPSEC协议,可以实现数据来源认证、数据完整性验证、防报文回放攻击功能、IP报文加密功能。

5,互联网安全协议(IPSEC):

在传送模式中,保护的是IP负载

验证头协议和IP封装安全载荷协议都能以传输模式和隧道模式工作。

在隧道模式中,保护的是整个互联网协议IP包,包括IP头。

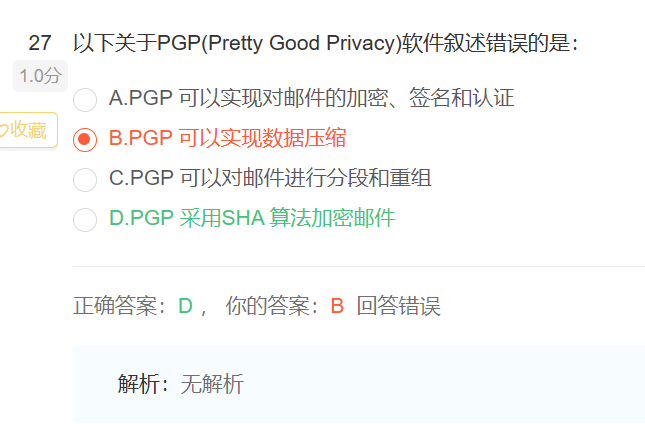

6,PGP(Pretty Good Privacy)软件:

PGP可以实现对邮件的加密、签名和认证

PGP可以实现数据压缩

PGP可以对邮件进行分段和重组

PGP采用单向散列算法

7,串接的设备会影响网络性能,ips串接、ids旁路,ips可以旁路部署,就是浪费设备了,按照题目的意思来,不用用工作经验来做题,题目就是理论性、学术性。

8,文件配置表(FAT)文件系统和文件系统(NTFS):

NTFS 使用事务日志自动记录所有文件夹和文件更新,当出现系统损坏和电源故障等问题,而引起操作失败后,系统能利用日志文件重做或恢复未成功的操作。

NTFS 的分区上,可以为每个文件或文件夹设置单独的许可权限

对于大磁盘,NTFS 文件系统比FAT 有更高的磁盘利用率

9,在数据库安全性控制中,授权的数据对象(粒度越小),授权子系统越灵活。

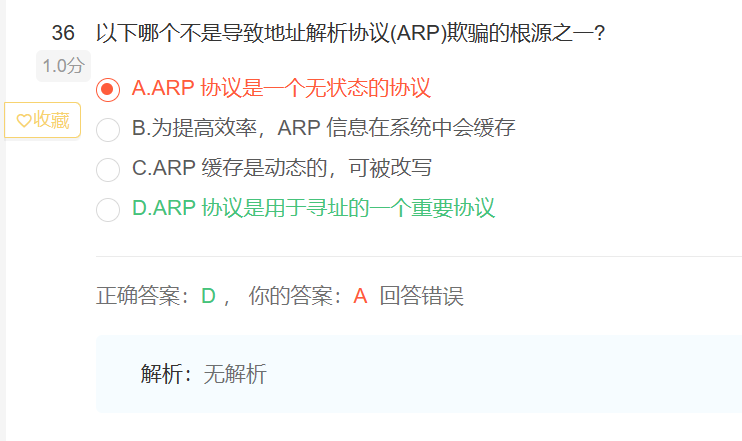

10,导致地址解析协议(ARP)欺骗的根源:

ARP协议是一个无状态的协议。

为提高效率,ARP信息在系统中会缓存。

ARP缓存是动态的,可被改写。

11,(是否已经将风险控制在可接受的范围内)是判断信息安全系统是否安全的一种合理方式。

12,电子签名不可以与认证服务提供者共有

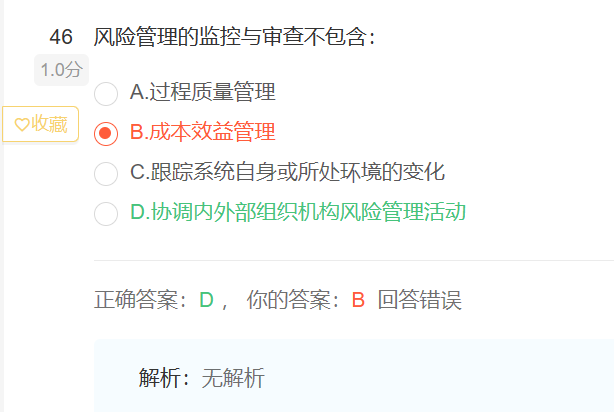

13,风险管理的监控与审查包含:过程质量管理、成本效益管理、跟踪系统自身或所处环境的变化。

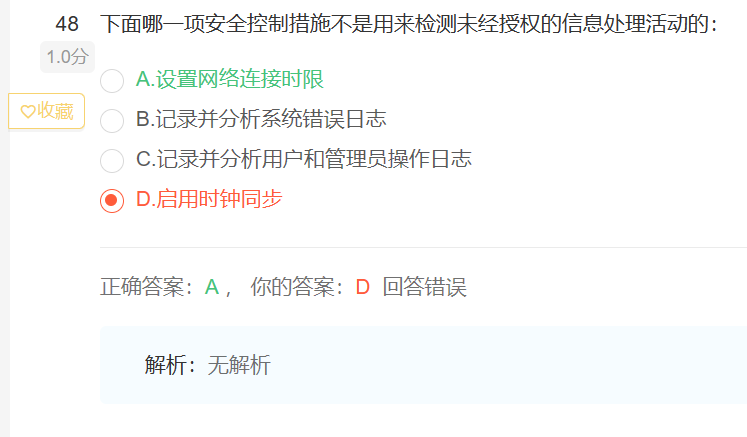

14,用来检测未授权的信息活动的安全控制措施:记录并分析系统错误日志、记录并分析用户和管理员操作日志、启用时钟同步

15,《国家信息化领导小组关于加强信息安全保障工作的意见》(中办发【2003】27号):

意义:

1,标志着我国信息安全保障工作有了总体纲领

2,提出要在5年建设中国信息安全保障体系

总体方针和要求:

坚持积极防御、综合防范的方针,全面提高信息安全防护能力,重点保障基础信息网络和重要信息系统安全,创建安全健康的网络环境,保障和促进信息化发展,保护公众利益,维护国家安全。

主要原则:

1,立足国庆,以我为主,坚持技术与管理并重;

2,正确处理安全和发展的关系,以安全保发展,在发展中求安全;

3,统筹规划,突出重点,强化基础共工作;

4,明确国家、企业、个人的责任和义务,充分发挥各方面的积极性,共同构筑国家信息安全保障体系。

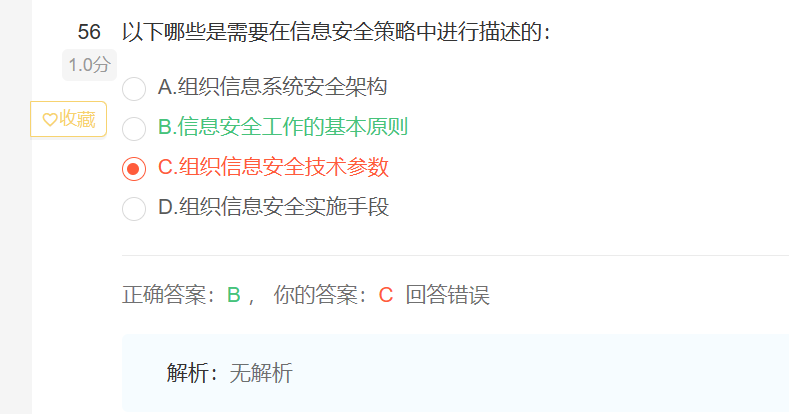

5,(信息安全工作的基本原则)是需要在信息安全策略中进行描述的。

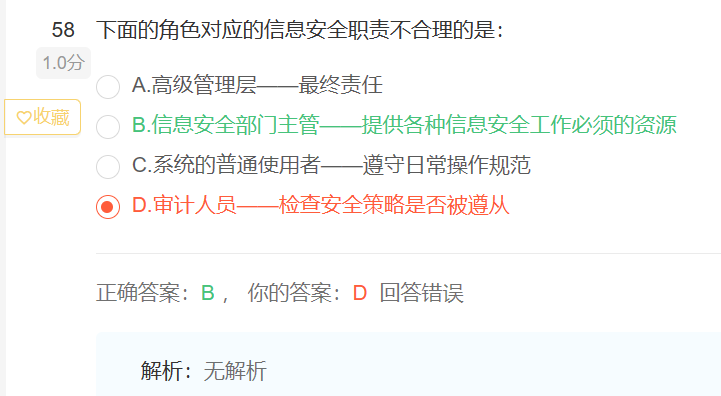

6,角色对应的信息安全职责:

高级管理层-最终责任

信息安全主管-

系统的普通使用者-遵守日常操作规范

审计人员-检查安全策略是否被遵从

7,从2004年1月起,国内各有部门在申报信息安全国家标准计划项目时,必须经由(全国信息安全标准化技术委员会(TC260))提出工作意见,协调一致后由该组织申报。

8,关于信息安全事件管理与应急相应:

应急响应方法,将应急响应管理过程分为准备、检测、遏制、根除、恢复和跟踪6 个阶段。

根据信息安全事件的分级参考要素,可将信息安全事件划分为4 个级别:特别重大事件(Ⅰ级)、重大事件(Ⅱ级)、较大事件(Ⅲ级)和一般事件(Ⅳ级)

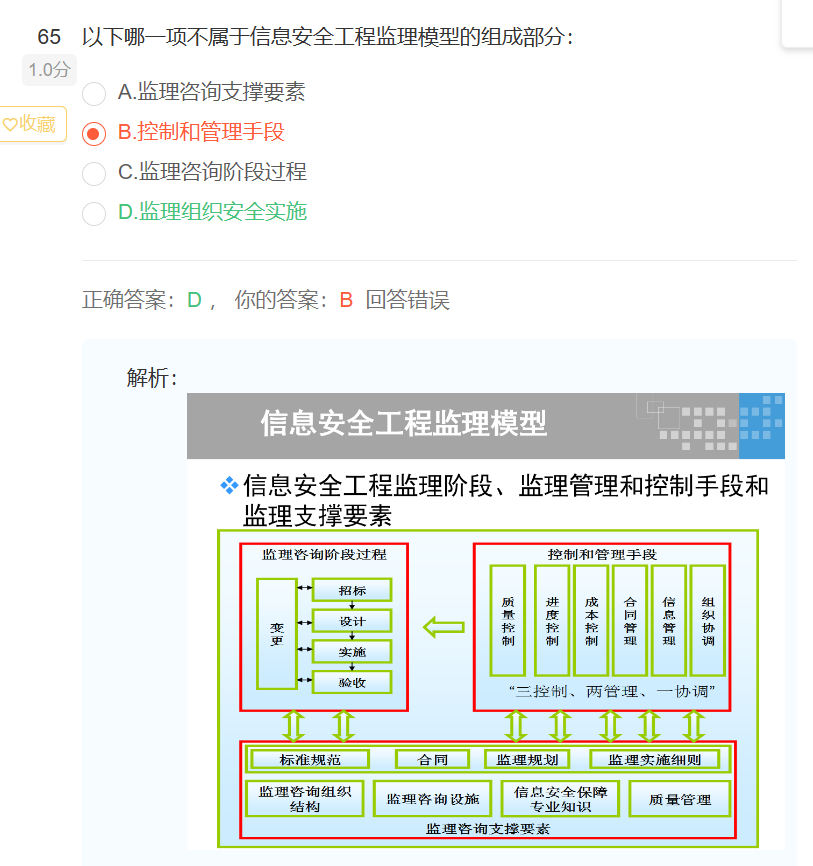

9,信息安全工程监理模型组成:

监理咨询支撑要素、控制和管理手段、监理咨询阶段过程

10,在某网络机房建设项目中,在施工前,监理需要审核的内容:审核实施进度计划、审核工程实施人员、企业资质

11,直接附加存储(Direct Attached Storage,DAS):

DAS能够在服务器物理位置比较分散的情况下实现大容量存储,是一种常用的数据存储方式。

DAS实现了操作系统与数据的分离,存取性能较高并且实施简单。

DAS的缺点在于对服务器依赖性强,当服务器发生故障时,连接到服务器的存储设备被中的数据不能被存取

12,灾难恢复站点的服务器运行速度缓慢,为了找到根本原因,首先检查(灾难恢复站点的错误事件)

13,异地备份中心:与生产中心面临相同区域性风险的几率很小

14,作为业务连续性计划的一部分,在进行业影响分析(BIA)时的步骤是:1,标识关键的业务过程;2,标识关键的it资源3,表示中影响和允许的中断事件4,开发恢复优先级

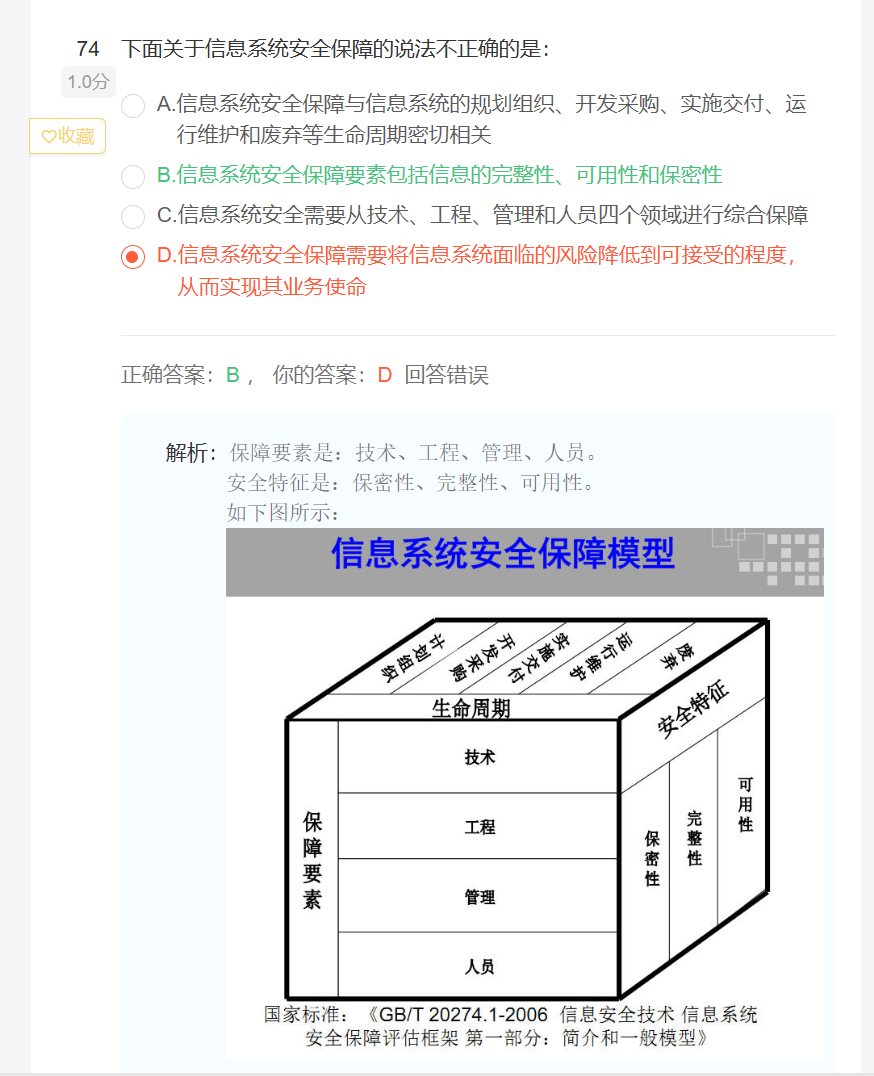

15,信息系统安全保障要素包括:技术、工程、管理、人员.

安全特征:保密性、完整性、可用性

16,信息安全工程作为信息安丘按保障的重要组成部门,主要为了解决(信息系统生命周期的过程安全问题)

17,有关系统安全工程-能力成熟度模型(SSE-CMM)中基本实施(Base Practice):

BP不限定于特定的方法工具,不同业务员背景中可以使用不同的方法

18,GB/T XXXX.X-200X 属于推荐性国家标准