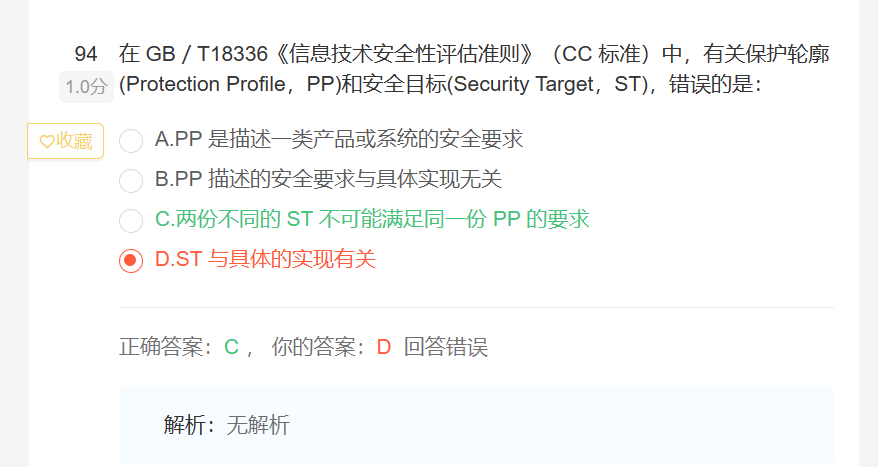

看题要仔细,看选项要检查逻辑关系

1、我国常见的信息系统安全测评包括:信息系统风险评估、等级保护测评、安全保障测评(3种)

2、分组密码是块密码

3、vpn中的p意思是:私有的、专有的

4、恶意代码可以分为windows linux ios 安卓类型的恶意代码

5、“信息安全保障技术框架”模型与软件开发无关

6、防火墙不能物理隔离 可以逻辑隔离

7、数据检测技术

误用检测技术——特征

异常检测家属——行为

8、

安全保障建设的主要工作中 没有实现国家信息化发展自主创新这个说法

信息系统的安全需求分析过程中无需考虑银行整体安全策略

我国常见的信息系统安全测评包括:信息系统风险评估、信息系统等级保护测评、信息系统安全保障测评

软件编码所采用的高级语言不是漏洞成因。

工程项目三同步原则,同步规划、同步建设、同步使用。

我国常见的信息系统安全评测有信息系统风险评估、等级保护测评和涉密系统测评

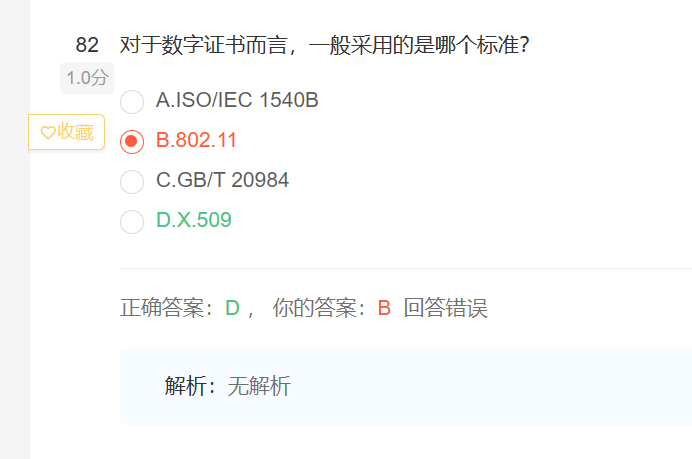

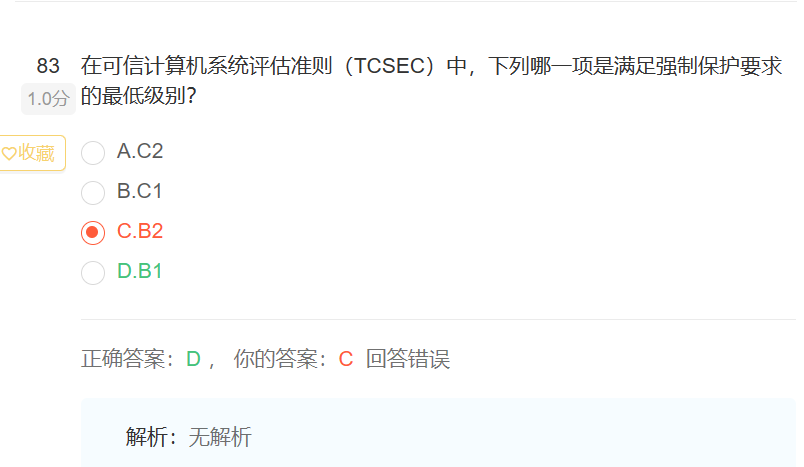

1、

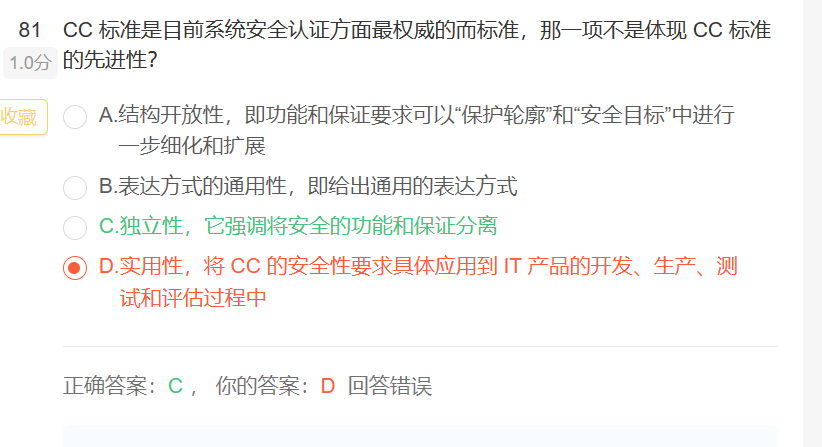

TCSEC(Trusted Computer System Evaluation Criterria)可信计算机系统评估标准。定义了4个级别:D(最小保护)、C(选择保护)、B(强制保护)、A(验证保护),CBA级还可细分。

D:最小保护

C:选择保护

C1:自主安全保护

C2:受控访问保护

B:强制保护

B1:标签安全防护

B2:结构化保护

B3:安全域

A:验证保护

A1:验证保护

超越A1。

1.分组密码算法属于块密码;序列属于流密码算法。常见的分组密码算法包括 AES、SM1(国密)、SM4(国密)、DES、3DES、IDEA、RC2 等;常见的流密码算法包括 R* 等。

2.模糊测试 (fuzz testing, fuzzing)是一种软件测试技术。其核心思想是自动或半自动的生成随机数据输入到一个程序中,并监视程序异常,如崩溃,断言(assertion)失败,以发现可能的程序错误,比如内存泄漏。模糊测试常常用于检测软件或计算机系统的安全漏洞。

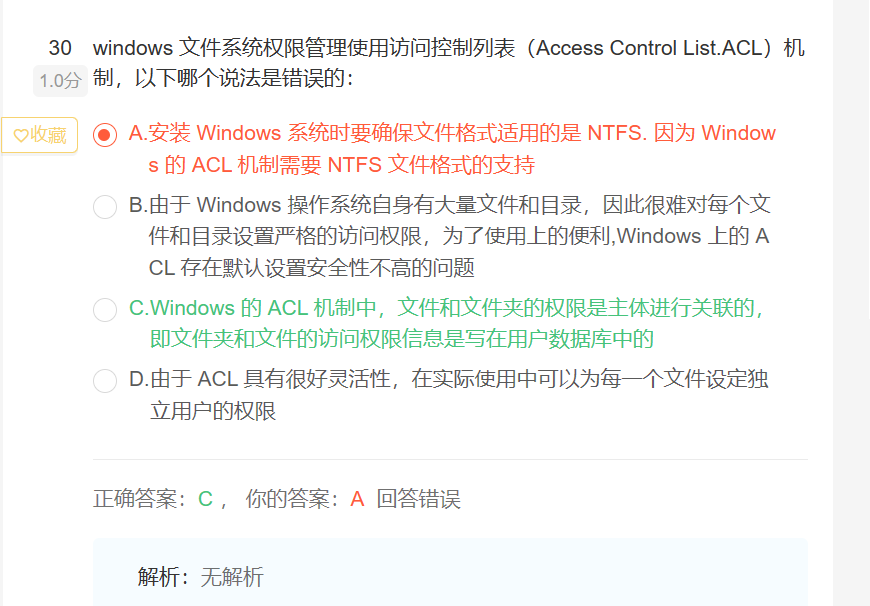

3.EFS加密系统适用于NTFS文件系统

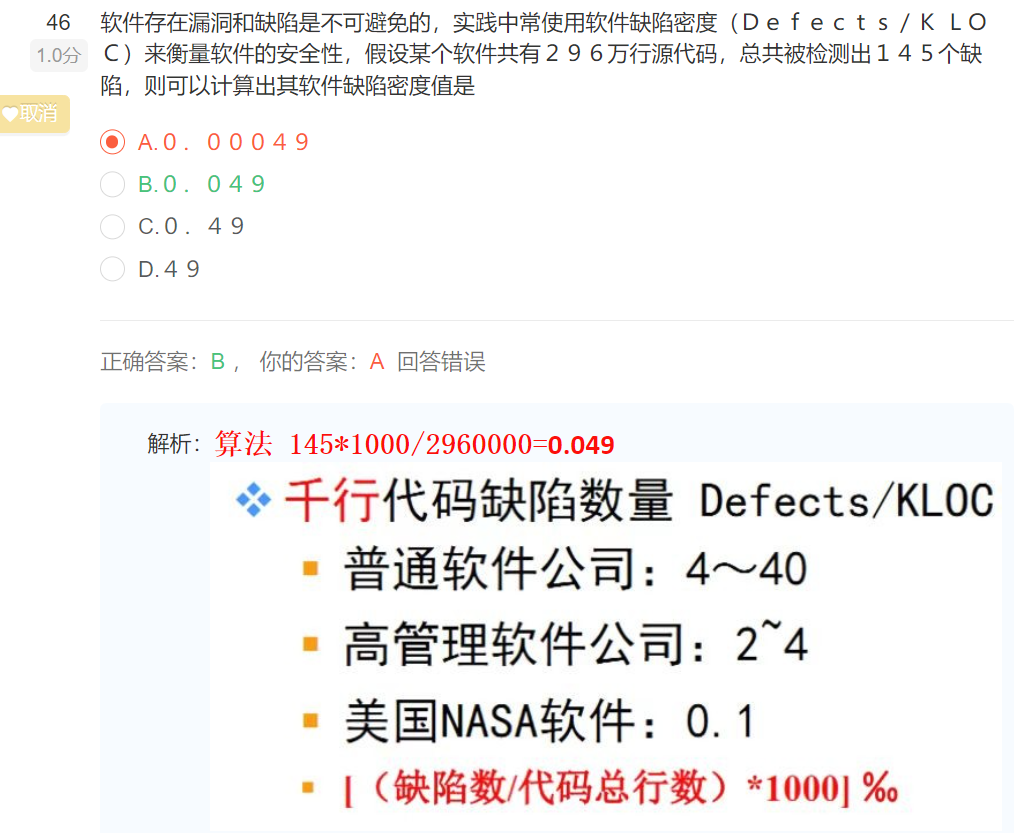

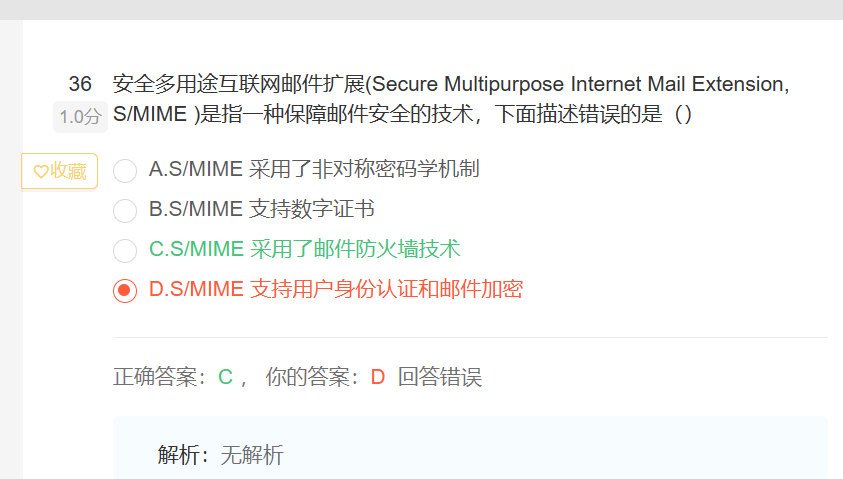

4.S/MIME,采用非对称加密,使用数字证书,支持用户身份认证和邮件加密。

没有采用邮件防火墙技术。

5.最小权限原则赋予每一个合法动作最小的权限,就是为了保护数据以及功能避免受到错误或者恶意行为的破坏。

权限分离原则:不同的角色拥有不同的权限。

6. ISO27000 管理体系标准

7.根除是找到系统的漏洞并修复,清除掉攻击者的后门、webshell等。

遏制的目的是控制事件影响的范围、损失与破坏的进一步扩大,避免事件的进一步升级。

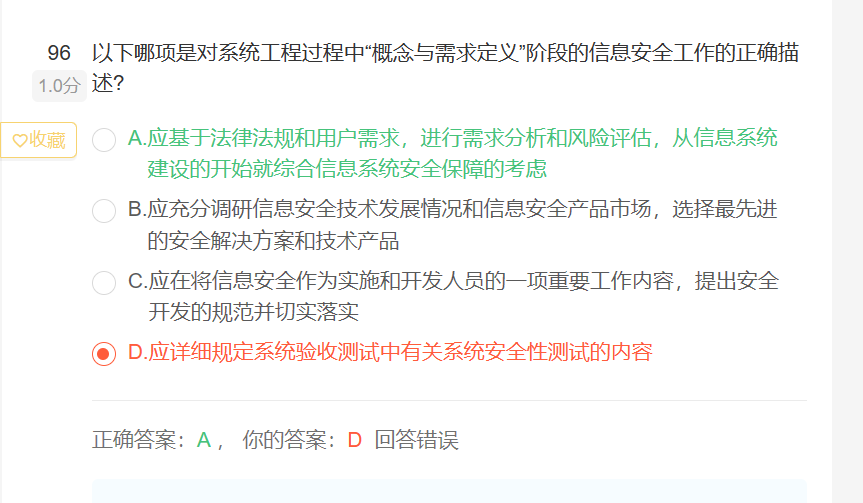

8.信息系统建设不应该上线运营之后再去处理风险,而应该在项目规划阶段就考虑到安全的风险。

9.GP管理、度量和制度方面的活动,可用于决定所有活动的能力水平。

10.没有法律规定强制要做信息系统安全的监控。

11.

TESEC,可信计算机系统评估标准,橘皮书

可与EAL7个等级进行类比

D 最小保护

C1 自主保护

C2 受控访问保护(介质清除)

B1、B2、B3基于安全标签

B1 标签化安全(强制保护要求的最低级别)

12.信息安全工程监理的职责:主要是在项目准备阶段、项目实施阶段和项目验收阶段通过质量控制、进度控制、合同管理、信息管理和协调,来促使信息安全工程以科学规范的流程,在一定的成本范围内,按时保质保量地完成,实现项目预期的信息安全目标