1、模糊测试本质属于黑盒测试

信息系统安全保障模型:保障要素,生命周期,安全特征

ssl可以保证数据的保密性

BLP模型保证系统的机密性,向下读,向上写

系统变更的重要内容:所有变更必须文字化,并被批准

组织的灾难前和灾难后运营成本将提高

误报是ids常见问题

模糊测试属于黑盒测试

人力资源安全包括:任用前,任用中,任用终止或变化

风险要素识别

代替密码:明文根据密钥被不同的密文字母替

AES:128,192 ,256

Hash:是俩个不同的消息得到相同的消息摘要

DSA算法提供哪些服务:完整性,数字签名,认证

windows NT提供的安全环境别称:域

windows打开管理控制台的命令:mmc

公钥密码体制中的困难问题:伪随机数发生器

信息发送者使用己方私钥进行签名

MAC消息鉴别码计算需要密钥

kerchhof假设中,密码系统安全性仅仅依赖于密钥

3 24 32 41 43 44 47 55 67 68 69 70 71 72 74 78 79 80 83 84 91 95 98

信息安全的产生的根源要从内因和外因两个方面入手

SSL加密技术是为保护敏感数据在传送过程中的安全,而设置的加密技术

访问控制(Access Co*ol)指系统对用户身份及其所属的预先定义的策略组限制其使用数据资源能力的手段

访问控制包括三个要素:主体、客体和控制策略;通常用于系统管理员控制用户对服务器、目录、文件等网络资源的访问

(1)主体S(Subject)。是指提出访问资源具体请求。是某一操作动作的发起者,但不一定是动作的执行者,可能是某一用户,也可以是用户启动的进程、服务和设备等。

(2)客体O(Object)。是指被访问资源的实体。所有可以被操作的信息、资源、对象都可以是客体。客体可以是信息、文件、记录等集合体,也可以是网络上硬件设施、无限通信中的终端,甚至可以包含另外一个客体。

(3)控制策略A(Access Co*ol Policy)。是主体对客体的相关访问规则集合,即属性集合。访问策略体现了一种授权行为,也是客体对主体某些操作行为的默认

主要的访问控制类型有3种模式:自主访问控制(DAC)、强制访问控制(MAC)和基于角色访问控制(RBAC)

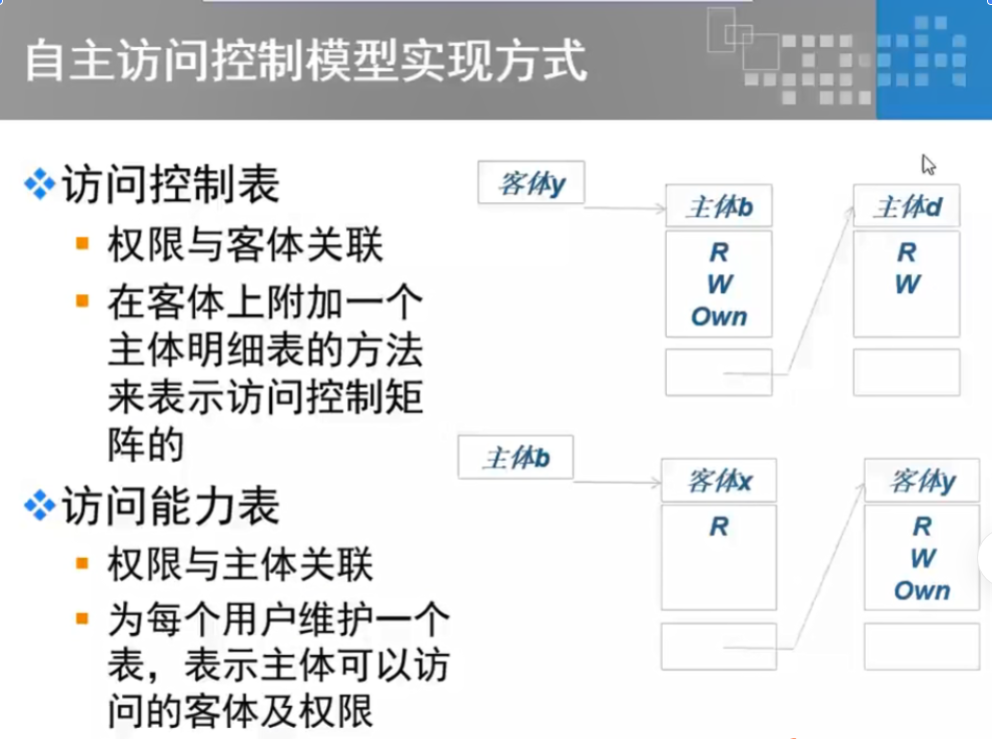

自主访问控制(Discretionary Access Co*ol,DAC)是一种接入控制服务,通过执行基于系统实体身份及其到系统资源的接入授权。包括在文件,文件夹和共享资源中设置许可。用户有权对自身所创建的文件、数据表等访问对象进行访问,并可将其访问权授予其他用户或收回其访问权限。允许访问对象的属主制定针对该对象访问的控制策略,通常,可通过访问控制列表来限定针对客体可执行的操作

强制访问控制(MAC)是系统强制主体服从访问控制策略。是由系统对用户所创建的对象,按照规定的规则控制用户权限及操作对象的访问。主要特征是对所有主体及其所控制的进程、文件、段、设备等客体实施强制访问控制。在MAC中,每个用户及文件都被赋予一定的安全级别,只有系统管理员才可确定用户和组的访问权限,用户不能改变自身或任何客体的安全级别。系统通过比较用户和访问文件的安全级别,决定用户是否可以访问该文件。此外,MAC不允许通过进程生成共享文件,以通过共享文件将信息在进程中传递。MAC可通过使用敏感标签对所有用户和资源强制执行安全策略,一般采用3种方法:限制访问控制、过程控制和系统限制

基于角色的访问控制(Role-Based Access Co*ol,RBAC)是通过对角色的访问所进行的控制。使权限与角色相关联,用户通过成为适当角色的成员而得到其角色的权限。可极大地简化权限管理。为了完成某项工作创建角色,用户可依其责任和资格分派相应的角色,角色可依新需求和系统合并赋予新权限,而权限也可根据需要从某角色中收回。减小了授权管理的复杂性,降低管理开销,提高企业安全策略的灵活性;RBAC支持三个著名的安全原则:最小权限原则、责任分离原则和数据抽象原则

访问控制矩阵(Access Co*o1 Matrix)是最初实现访问控制机制的概念模型,以二维矩阵规定主体和客体间的访问权限。其行表示主体的访问权限属性,列表示客体的访问权限属性,矩阵格表示所在行的主体对所在列的客体的访问授权,空格为未授权,Y为有操作授权

访问控制列表(Access Co*ol List,ACL)是应用在路由器接口的指令列表,用于路由器利用源地址、目的地址、端口号等的特定指示条件对数据包的抉择。是以文件为中心建立访问权限表,表中记载了该文件的访问用户名和权隶属关系。利用ACL,容易判断出对特定客体的授权访问,可访问的主体和访问权限等。当将该客体的ACL置为空,可撤消特定客体的授权访问

能力关系表(Capabilities List)是以用户为中心建立访问权限表。与ACL相反,表中规定了该用户可访问的文件名及权限,利用此表可方便地查询一个主体的所有授权。相反,检索具有授权访问特定客体的所有主体,则需查遍所有主体的能力关系表

安全审计是被动防御手段,只能发现违规行为,无法阻断,不能防止信息外泄

跨脚本攻击(XSS攻击)是指攻击者利用网站程序对用户输入过滤不足的缺陷,输入可以显示在页面上或者对其他用户造成影响的HTML代码,从而盗取用户资料、利用用户身份进行某种动作或者对访问者进行病毒侵害的一种攻击方式

恢复时间目标 (RTO) 是指在出现中断或发生问题后,可用于恢复资源的最长时间

恢复点目标 (RPO) 是指数据库应该恢复到的时间点,相当于企业愿意接受的最大数据丢失量

kerberos认证协议是双向认证协议

强制访问控制模型

自主访问控制模型DAC

访问控制列表

访问控制矩阵

能力表CL

前缀表Profiles

ipsec隧道

软件安全的三根支柱

跨站脚本攻击

DSA

散列函数

1.模糊测试:通过提供非预期的输入并监视异常结果来发现软件故障的方法。属于黑盒测试,不关心目标的内部实现,而是利用构造畸形的输入数据引发被测试目标产生异常,从而发现相应的安全漏洞。

2.强势访问控制模型BLP,密级高于或等于,范畴包含则可读。向下读,向上写。

Biba模型:正好相反,向上读,向下写。

Chinese Wall模型:同一类型里面只能选一个。

3.信息安全风险等级的最终因素是:影响和可能性。

4.

访问能力表(CL):主体—客体

访问控制表(ACL):客体—主体

5.系统变更控制中最重要的内容是文档化。

6.IPsec协议不是一个单独的协议,而是一个协议包。通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议簇。

IPsec可以实现数据机密性、数据完整性、数据认证、反重放。

IPSec主要由以下协议组成:认证头(AH)、封装安全载荷(ESP)、安全关联(SA)、秘钥协议(IKE)

7、CL(主体—客体)、ACL(客体—主体)

ACL适合用户多的场合、CL适合用户少的场合

8.PDR:保护、检测、响应。

PPDR:保护、策略、检测、响应

9.ISMS模型:规划和建立、实施与运行、监视和评审ISMS、保持和改进

10.网络冗余配置 ,指的是同样的东西又弄了一套。

11.存储在注册表中的账号数据只有SYStem账户才能访问,具有较高的安全性。

12.ACL机制中,文件与文件夹的权限与客体相关联。

13、代替密码,指每一个字符被替换成密文中的另一个字符。接收者对密文做反向替换就可以恢复出明文

14、Windows服务的运行不需要用户的交互登录,直接就可以运行。

15、Windows系统从WinXP SP2开始引入安全中心的概念。

16、DSA算法不提供加密服务。

17、可以通过MMC命令打开Winsows管理控制台。

18、公钥密码体制中经常使用到的困难问题:离散对数问题、大整数分解问题、背包问题。

19、公钥密码算法既可以用于数据加密又可以用于秘钥交换:RSA

20、在ACL中,文件与文件夹的权限是与客体相关联的。

21、锁的原理是公开的,但只有拿到正确的钥匙才能打开锁.加密解密也是一样的原理。

算法是公开的,但是秘钥不能公开。

22、信息发送者使用“己方的私钥”进行数字签名。