0.08

1、不属于电子邮件安全标准:CRC

2、物理层采用窃听技术加强通信线路的安全

3、TOE、PP、ST、EAL

(评论对象、保护轮廓、安全目标、评估保证级)

4、使用对称密码算法加解密,使用公钥算法实现通信

5、专家小组—技术保障小组—实施小组—日常运行小组

6、RPO=0,没有任何数据丢失,需要业务恢复、

7、保证数据的保密性:SSL加密

8、IPSec是协议族,不是单独的协议

9、域维-过程区构成 能力维-制度化构成

10、入侵检测(IDS) 最常见的问题:误报检测

11、SQL注入漏洞-违法最小授权原则

12、S/MIME 采用了邮件防火墙技术

12、木马病毒-有害III级

13、分组密码是块密码

14、对文件进行操作是用户的一种主体

15、《网络安全法》7章,79条

16、源代码审核无需运行被测代码

17、安装后,修改配置文化httpd.conf的有关参数

18、统一威胁管理:UTM

19、NIST发布文档:SP800-37

20、凯撒密码:古典密码阶段

21、VTP不是我网络第二层隧道协议

22、不出故障——可靠性

23、三级以上的信息系统的运营

24、三次握手——拒绝服务攻击

25、M——安全凭证

26、完全备份、差异备份、增量备份

27、信息安全管理工作必须遵守:实施成本相对较低

28、灾难站点的服务器运行速度缓慢,应先检查:灾难恢复站点的错误报告事件

29、Apache目录的配置文件:http.conf

30、白盒测试的优点:其确定程序准确定或程序特定逻辑路径的状态

31、自主创新不正确

32、传输层、互联网络层、网络接口层

33、系统集成就算是选择最好的产品和技

34、堆栈追溯

35、TTL值-操作系统的类型

36、风险、风险、信息系统、风险管理

37、5个生命周期:战略、设计、转化、运营、改进

38、PKL——公钥密码算法

39、IDEA算法也可能存在类似风险

40、已有安全措施列表 不是风险评估准备阶段输出的文档

41、主体——实施——客体——决策

42、SSABSA—六层

43、0.49

44、软件安全测试:FUZZ测试是经常采用的安全测试方法之一

45、在防火墙上涉及策略,组织所有的ICMP流量进入

46、信息安全工程监理职责:质量控制、进度控制、成败控制、合同管理、信息管理和协调

47、内网主机——交换机——防火墙——外网

48、模糊测试本质上属于黑盒测试

49、windows服务的运行不需要用户的交互登录

50、社会工程学定位计算机———最小化原则

51、安全扫描器用于网络层面的检查

52、关键信息系统不属于安全事件的分级要求

53、MAC和散列函数都不需要密钥

54、分级建设不属于灾备工作原则

55、PMI首先进行身份认证(是错误的)

PGP采用SHA算法加密邮件(是错误的)

最佳环节(是错误的)

对目录的访问权限可分为读、写和拒绝访问(是错误的)

主体是动作的实施者,比如人、进程或设备等均是主体,这些对象不能被当做客体使用(是错误的)

消除或降低该银行信息系统面临的所有安全风险

系统管理员客户已剥夺和恢复超级用户的默写权能

访问控制的业务要求、用户访问管理

监理组织安全实施(不属于信息安全工程监理模型)

语句覆盖较判定覆盖严格,但该测试仍不充分(是错误的)

57、风险管理的监控和审查不包含:协调内外部组织机构风险管理活动

58、信息安全事件管理和应急响应错误的:6个阶段

59、国家信息化领导小组关于加强信息安全保障工作的意见

60、入侵检测技术不能实现防止ip地址欺骗

61、信息安全测评包含3种测评类型,不是2种测评类型

62、删除了一个重要文件——最小特权原则

63、SSAM (系统安全工程、信息和方向)

64、评估保证级分为7级

65、成为我国首部具有法律效力的信息安全法规

66、传送种发生差错需要向ICMP协议向源节点报告差错

67、系统的安全、动态的安全、无边界的安全、非传统的安全

68、CC标准(评估方法学、最终评估结果、批准、认证)

69、测量单位是公共特征(CF)

70、关于ARM系统的漏洞挖局方面的安全知识培训

71、三根支柱:应用风险管理、软件接触点和安全知识

72、恶意html 代码的攻击方式称为跨站脚本攻击

73、软件需求分析——软件定义阶段

74、软件缺陷报告

75、框架、流程描述、控制目标、管理指南、成熟度模型

76、PDCA描述错误:A-Aim

77、1-3-4-2

78、单位信息安全方针 应放到一级文件中

79、-rwxr-xr 3 user

80、软件安全开发中BSI模型错误说法:三根支柱

81、windows管理控制台——通过【mmc】命令打开

82、仅留下加密后的二进制代码

83、P2DR多了策略

84、减少系统对外服务的端口数量,修改服务旗标

85、击键风格和速度:实体特征

86、VLAN 划分

87、不是防火墙安全功能:SQL

1、模糊测试本质属于黑盒测试

1、我国常见的信息系统安全测评包括:信息系统风险评估、等级保护测评、安全保障测评(3种)

2、分组密码是块密码

3、vpn中的p意思是:私有的、专有的

4、恶意代码可以分为windows linux ios 安卓类型的恶意代码

5、“信息安全保障技术框架”模型与软件开发无关

6、防火墙不能物理隔离 可以逻辑隔离

7、数据检测技术

误用检测技术——特征

异常检测家属——行为

8、

1、Teardaop 不是流量型拒绝服务攻击

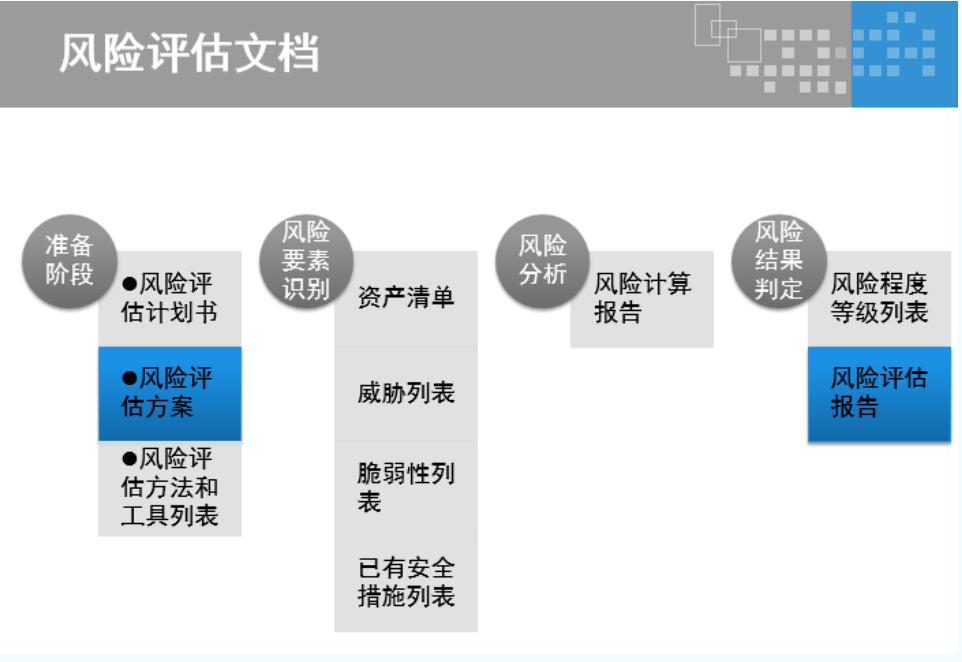

2、风险评估

准备阶段:风险评估计划书、风险评估方案、风险评估方法和工具列表

风险要素识别:资产清单、威胁列表、脆弱性列表、已有安全措施列表、漏洞扫描

风险分析:风险计算报告

风险结果判定:风险程度等级列表、风险评估报告

3、文明传输问题:SSH

4、《信息技术安全评估准则》共分为7个递增的评估保证等级

5、“统一威胁管理”简称UTM

6、入侵检测技术不能实现“ip地址欺骗”功能

7、BSI模型由三根支柱来支撑:风险管理、安全接触点、安全知识

8、KPI主要理论基础:公钥密码算法

9、白盒测试的具体优点:确定程序准确性或程序特定逻辑路径的状态

10、CMM(能力成熟度模型)思想来自:系统论

11、我国网络安全等级保护政策顺序(2.5.1.3.4)

①思想提出②保护工作试点③等级保护文件颁布④等级保护标准发布⑤基本国策

1、安全保障的目的:信息系统整体安全、管理安全、技术安全、工程安全保障目的

2、数据完整性:数据的精确性和可靠性。确保数据的正确性、有效性、一致性和相容性(需理解即可)

3、PDR:防护、检测、相应(反应)

P2DR:防护、检测、相应(反应)、策略

4、CNCI是以风险为核心,三道防线首要任务是降低其网络所面临的风险。

5、VTP是虚拟局域网干道协议

6、访问能力表(CL)只关注主体的能力

访问控制表(ACL)只关注自主访问控制

7、RBAC是一种基于角色的访问控制模型,通过将权限分配给角色,再将角色分配给用户,实现对系统资源的访问控制。每个用户可以分配一个或多个角色,每个角色都有一组与之相关联的权限,这些权限定义了角色对系统资源的访问权限。

8、虚拟专用网络(VPN)协议标准:L2TP、IPSEC、PPTP

9、网络认证协议Kerberos:基于对称密码算法、需要时钟同步、密钥分发中心由认证服务器和票据授权服务器构成、票据许可票据

10、实体所知(密码、口令、知识、PIN码等)

实体所有(钥匙、智能卡、令牌)

实体特征(指纹、笔记、声音、视网膜等)

11、“路由控制”安全机制可以提供抗抵赖服务

12、网络层可以提供保密性、身份鉴别、数据完整*务

13、“APR协议是用于寻址的一个重要协议”不是导致地址解析协议APR欺骗的根源

14、一项适BP用于组织的生存周期而非适用于工程的某一个特定阶段

15、风险管理的监控和审查包括:过程质量监管、成本效益管理、跟踪系统自身所处环境变化

16、信息安全等级保护要求中,第三级适用正确:一定程度上涉及国家安全。。。。公共利益一般信息。。。。造成一般损害

17、加强信息安全保障工作的主要原则:立足国情、正确处理安全和发展关系、统筹规划

18、源代码审核有利于发现软件中存在的安全问题,相关的审核工具既有商业工具,也有开源工具

19、信息安全管理体系

规划建立

保持和改进 实施和运行

监视和评审

20、数字签名安全机制可以提供抗抵赖安全服务

21、“信息安全工作的基本原则”需要再信息安全策略中策略进行描述

22、不推荐使用“快熟格式化删除储存介质中的保密文件”来防止数据介质被滥用

23、应急相应的6各阶段:准备、测试、遏制、根除、恢复、跟踪总结

24、数据备份按数据类型划分可以划分为:系统数据备份、用户数据备份

25、测量单位是公共特征(CF)

26、ISMS的文档结构规划为4层金字塔结构,一级文件为《单位信息安全方针》

传统的防火墙只能做包过滤无法抵御web攻击

PDCA:A是行动,持续改进的意思

AS验证比较俩个口令是挑战/应答

灾难工作原则:统筹规划,资源共享,平战结合

CMM思想来自:系统论,cmm成熟性模型,项目管理

业务连续性计划建立初期最重要的是制定业务连续性策略

PKI理论基础是公钥密码算法

软件安全保障思想

不工作在网络第二层的隧道协议

哪一层提供了保密性,身份鉴别,数据完整*务:网络层有ipsec

电子签名不可以与认证服务提供者共有

能力成熟度模型对组织的安全工程能力成熟度进行测量时:公共特征

信息安全工程监理模型:监理咨询阶段过程,控制和管理手段,监理咨询支撑要素

施工前监理需要审核:实施进度计划,实施人员,企业资质

BIA的步骤:标识关键业务,标识关键it资源,标识终端影响和允许的中断时间,开发恢复优先级

信息系统安全保障要素:技术,工程,管理,人员

安全特征:保密,完整,可用

信息系统安全保障模型:保障要素,生命周期,安全特征

ssl可以保证数据的保密性

BLP模型保证系统的机密性,向下读,向上写

系统变更的重要内容:所有变更必须文字化,并被批准

组织的灾难前和灾难后运营成本将提高

误报是ids常见问题

模糊测试属于黑盒测试

人力资源安全包括:任用前,任用中,任用终止或变化

风险要素识别

代替密码:明文根据密钥被不同的密文字母替

AES:128,192 ,256

Hash:是俩个不同的消息得到相同的消息摘要

DSA算法提供哪些服务:完整性,数字签名,认证

windows NT提供的安全环境别称:域

windows打开管理控制台的命令:mmc

公钥密码体制中的困难问题:伪随机数发生器

信息发送者使用己方私钥进行签名

MAC消息鉴别码计算需要密钥

kerchhof假设中,密码系统安全性仅仅依赖于密钥

6. 依据资产列表逐个分析可能危害这些资产的主体、动机、途径等多种因素,分析这些因素出现及造成损失的可能性大小,并为其赋值,属于 C 威胁识别并赋值。

6. ID 为 0 的用户为 root 用户,通常不使用 root 用户远程运维,但也不应本地禁用。

编制应急响应预案并非对所有单位的强制要求。P150。

3. 根据题意,选项D是正确的。在ACL中,增加客体时,只需要增加相关的访问控制权限,无需进行复杂的矩阵操作。这与增加主体时的操作相反,即在删除客体时,可能需要从访问控制矩阵中删除相关的权限。ACL提供了链表来存储客体和主体的关联信息,从而方便地统计某个主体能访问哪些客体。ACL是自主访问控制模型DAC的一种具体实现。

6. 对目录的访问模式只有读和写 P305

SSL协议依附于传输层

统一威胁管理=UTM

根据TTL值,可以判断操作系统类型

信息系统安全保障模型包括:保障要素、生命周期、安全特征

IATF是由美国发布

与PDR模型相比,P2DR 模型则更强调(控制和对抗),既强调系统安全的(动态性),并且以安全检测、( 漏洞监测)和自适应填充“安全间隙”为循环来提高(网络安全)。

CNCi是以风险为核心,三道防线首要的任务是降低其网络所面临的风险。

ISO对信息安全的定义为:为数据处理系统建立和采集技术、管理的安全防护、保护计算机硬件、软件数据不因偶然的原因而遭到破坏、更改和泄露。

ITIL最新版本是V3.0,包含5个生命周期,分别是:战略阶段、设计阶段、转换阶段、运营阶段、改进阶段;

强制访问控制模型的安全性比自主访问控制模型的安全性高,但基于角色的访问控制模型不同类型的,因此不具备可比性

BLP模型用于保证系统信息的机密性,规则是“向下读,向上写”

PMI不管认证,认证是PKI的事情,应该是先由PKI认证,然后在由PMI授权。

评估对象--TOE(Target of Evaluation)

保护轮廓--PP(Protection Profile)

安全目标--ST(Security Target)

评估保护等级--EAL(Evaluation Assurance Level)