软件能力成熟度模型是用于评价软件开发机构的软件过程能力成熟度的模型,其基本思想是,采用能力成熟度模型来帮助软件开发机构建立一个有规律的、成熟的软件过程,以开发出质量更好的软件,免受时间和成本超支之苦

Linux中ID=0的用户是超级管理员

1、

TCSEC(Trusted Computer System Evaluation Criterria)可信计算机系统评估标准。定义了4个级别:D(最小保护)、C(选择保护)、B(强制保护)、A(验证保护),CBA级还可细分。

D:最小保护

C:选择保护

C1:自主安全保护

C2:受控访问保护

B:强制保护

B1:标签安全防护

B2:结构化保护

B3:安全域

A:验证保护

A1:验证保护

超越A1。

1、

Ping of Death攻击是用大包进行攻击。

2、

Teardrop攻击是通过畸形报文来攻击。

1、

PGP(Pretty Good Privacy)是PGP公司的加密工具套件,使用了有商业版权的IDEA算法.

2、

信息系统安全保障模型。

安全特征三个:保密性、完整性、可用性。

生命周期五个:计划组织、开发采购、实施交付、运行维护、废弃。

保障要素四个:技术、工程、管理、人员。

1、

第三级,对国家造成损害就可以定三级。

1、

TCP/IP协议族分层结构:应用层,传输层,互联网络层、网络接口层。

1、

信息系统安全保障模型包含保障要素、生命周期、安全特征3方面。

1、

PDCA:Plan、Do、Check、Act(Adjust)

2、

ISO/IEC27001中的信息安全管理控制措施分为技术、组织、物理三类共14个安全控制章节。其中没有“规划与建立ISMS”。

规划与建立ISMS这个概念太大了。

3、信息安全管理体系建设过程

规划与建立、实施与运行、监视与评审、维护与改进

4、

信息安全管理体系控制措施:

第14安全控制章节:符合性。2个控制目标,8个控制措施。

(1)符合法律和合同规定:可用的法律和合同要求的识别、知识产权、记录的保护、个人身份信息的隐私和保护、加密控制的监管。

(2)信息安全审查:信息安全的独立审查、符合安全策略和标准、技术符合性核查。

1、

CC标准进行信息安全评估的基本过程图:

通过“评估准则”“评估方法学”“评估体制”进行评估,得到“最终评估结果”,经“批准、认证”输出证书。

2、

风险要素识别中的第一项就是资产识别,资产识别的第一项就是资产分类与登记,《清单》就是这一步的产物。

风险评估准备工作包括:评估的目标、评估的范围、组建团队、系统调研、依据和方法、评估方案、获取支持。

1.模糊测试:通过提供非预期的输入并监视异常结果来发现软件故障的方法。属于黑盒测试,不关心目标的内部实现,而是利用构造畸形的输入数据引发被测试目标产生异常,从而发现相应的安全漏洞。

2.强势访问控制模型BLP,密级高于或等于,范畴包含则可读。向下读,向上写。

Biba模型:正好相反,向上读,向下写。

Chinese Wall模型:同一类型里面只能选一个。

3.信息安全风险等级的最终因素是:影响和可能性。

4.

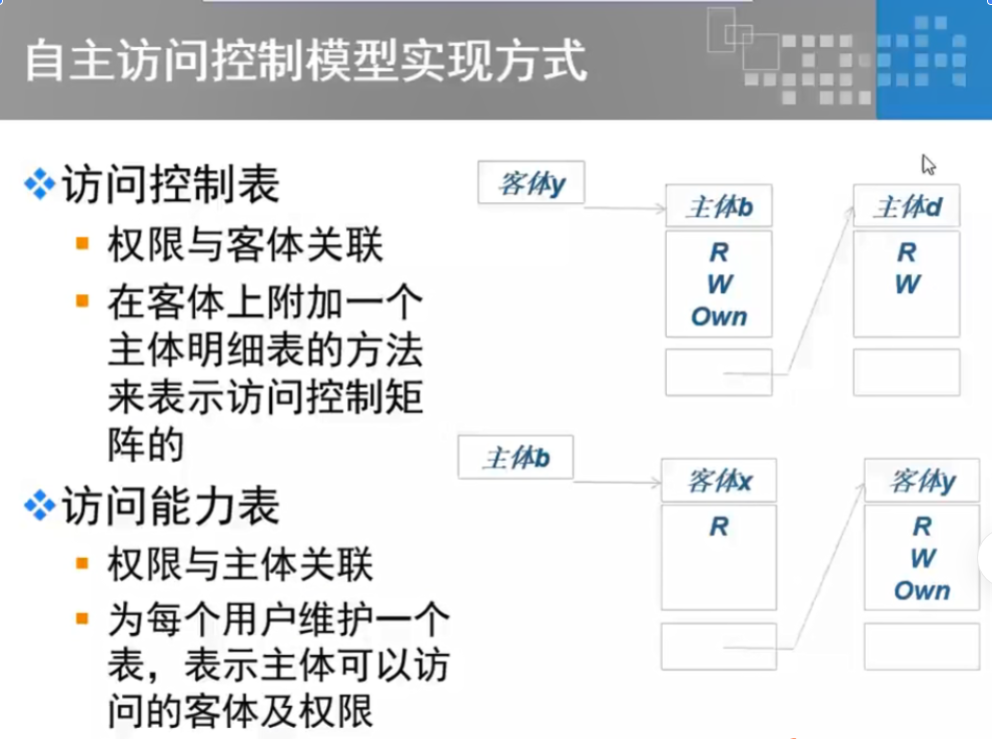

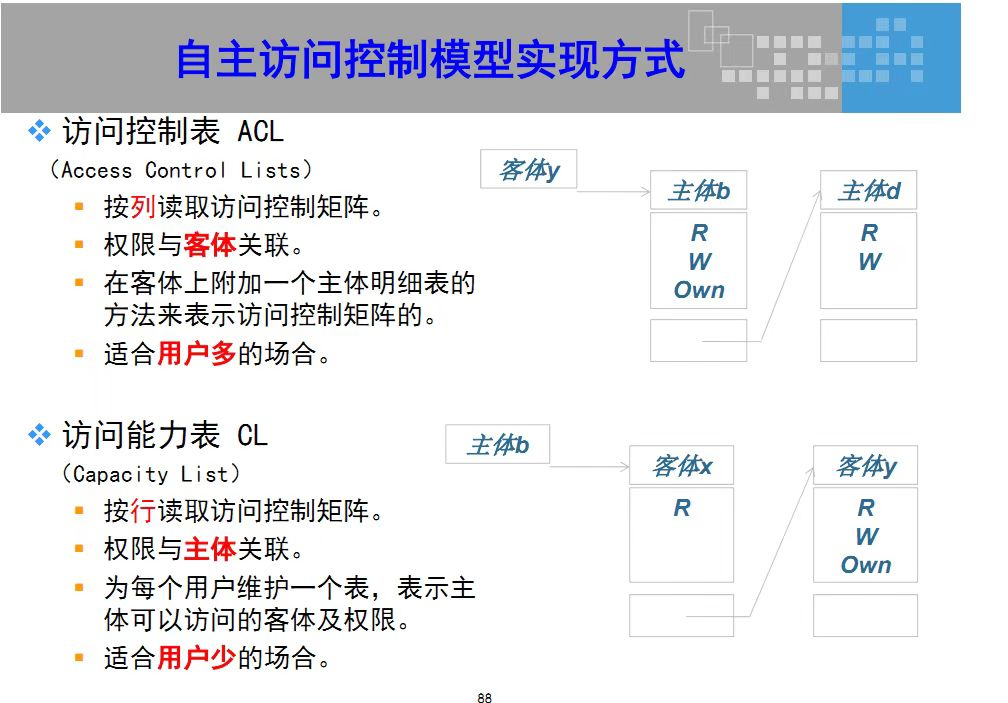

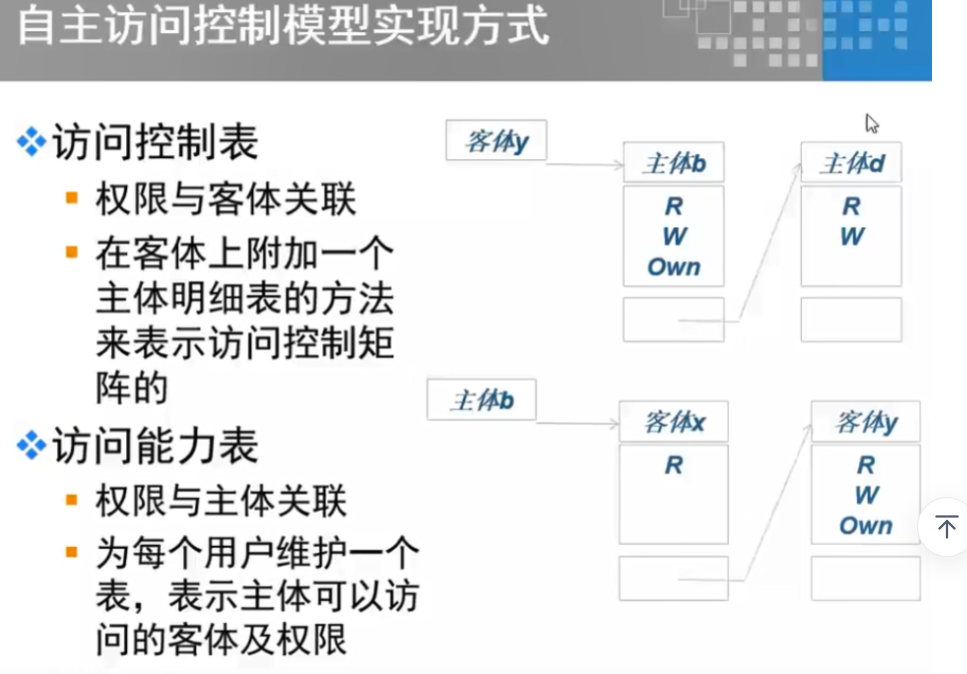

访问能力表(CL):主体—客体

访问控制表(ACL):客体—主体

5.系统变更控制中最重要的内容是文档化。

6.IPsec协议不是一个单独的协议,而是一个协议包。通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议簇。

IPsec可以实现数据机密性、数据完整性、数据认证、反重放。

IPSec主要由以下协议组成:认证头(AH)、封装安全载荷(ESP)、安全关联(SA)、秘钥协议(IKE)

7、CL(主体—客体)、ACL(客体—主体)

ACL适合用户多的场合、CL适合用户少的场合

8.PDR:保护、检测、响应。

PPDR:保护、策略、检测、响应

9.ISMS模型:规划和建立、实施与运行、监视和评审ISMS、保持和改进

10.网络冗余配置 ,指的是同样的东西又弄了一套。

11.存储在注册表中的账号数据只有SYStem账户才能访问,具有较高的安全性。

12.ACL机制中,文件与文件夹的权限与客体相关联。

13、代替密码,指每一个字符被替换成密文中的另一个字符。接收者对密文做反向替换就可以恢复出明文

14、Windows服务的运行不需要用户的交互登录,直接就可以运行。

15、Windows系统从WinXP SP2开始引入安全中心的概念。

16、DSA算法不提供加密服务。

17、可以通过MMC命令打开Winsows管理控制台。

18、公钥密码体制中经常使用到的困难问题:离散对数问题、大整数分解问题、背包问题。

19、公钥密码算法既可以用于数据加密又可以用于秘钥交换:RSA

20、在ACL中,文件与文件夹的权限是与客体相关联的。

21、锁的原理是公开的,但只有拿到正确的钥匙才能打开锁.加密解密也是一样的原理。

算法是公开的,但是秘钥不能公开。

22、信息发送者使用“己方的私钥”进行数字签名。

1、

公钥基础设施(PKI, Public Key Infrastructure)由证书权威机构(CA,Certificate authority)、证书注册机构(RA,Registration Authority)、证书库(CRL)和终端实体等部分组成

2、

ACL是按列读取,在客体上加一个附加一个主体明细来表示访问控制矩阵,因此改动客体权限比较方便。适合用户多的场合。

CL是按行读取,在对每一个用户维护一份能力表,表示每个主体的权限,因此改动主体权限比较方便。适合用户少的场合。

3、

对目录的访问权限主要有读和写

对文件的访问权限主要有读、写、执行和拒绝访问。

4、

对称密码算法加密快。公钥加密,私钥解密。

5、

BLP模型用户保证系统机密性,规则是主体权限高于客体,可以读客体;主体高于客体时,不能写客体。“向下读,向上写。”

6、

基于角色的访问控制,可以支持最小特权原则,还能实施职责分离原则,此外,可以显示不同的安全控制功能。

1.分组密码算法属于块密码;序列属于流密码算法。常见的分组密码算法包括 AES、SM1(国密)、SM4(国密)、DES、3DES、IDEA、RC2 等;常见的流密码算法包括 R* 等。

2.模糊测试 (fuzz testing, fuzzing)是一种软件测试技术。其核心思想是自动或半自动的生成随机数据输入到一个程序中,并监视程序异常,如崩溃,断言(assertion)失败,以发现可能的程序错误,比如内存泄漏。模糊测试常常用于检测软件或计算机系统的安全漏洞。

3.EFS加密系统适用于NTFS文件系统

4.S/MIME,采用非对称加密,使用数字证书,支持用户身份认证和邮件加密。

没有采用邮件防火墙技术。

5.最小权限原则赋予每一个合法动作最小的权限,就是为了保护数据以及功能避免受到错误或者恶意行为的破坏。

权限分离原则:不同的角色拥有不同的权限。

6. ISO27000 管理体系标准

7.根除是找到系统的漏洞并修复,清除掉攻击者的后门、webshell等。

遏制的目的是控制事件影响的范围、损失与破坏的进一步扩大,避免事件的进一步升级。

8.信息系统建设不应该上线运营之后再去处理风险,而应该在项目规划阶段就考虑到安全的风险。

9.GP管理、度量和制度方面的活动,可用于决定所有活动的能力水平。

10.没有法律规定强制要做信息系统安全的监控。

11.

TESEC,可信计算机系统评估标准,橘皮书

可与EAL7个等级进行类比

D 最小保护

C1 自主保护

C2 受控访问保护(介质清除)

B1、B2、B3基于安全标签

B1 标签化安全(强制保护要求的最低级别)

12.信息安全工程监理的职责:主要是在项目准备阶段、项目实施阶段和项目验收阶段通过质量控制、进度控制、合同管理、信息管理和协调,来促使信息安全工程以科学规范的流程,在一定的成本范围内,按时保质保量地完成,实现项目预期的信息安全目标

确定风险的管理对象和范围,确立实施风险关系准备,进行信息的调查和分析

la表示安全事件所作用的资产价值,Va表示脆弱性的严重程度

评估应该自查为主,自评估和检查评估相互结合、互为补充

信息安全风险处理的主要准则是尽可能降低和控制信息安全风险,以是否满足信息系统的安全要求作为风险评估指标

定量分析和定性分析是互补的,实际工作中两者应该都使用,而不是用其中某一个

Bell-LaPadula模型:Bell-LaPadula模型具有只允许向下读、向上写的特点,可以有效地防止机密信息向下级泄露 。 利用“不上读/不下写”的原则来保证数据的保密性。

Biba模型则具有不允许向下读、向上写的特点,可以有效地保护数据的完整性。

信息安全系统风险评估常用工具有:

1.风险评估与管理工具

2.系统基础平台风险评估工具

3.脆弱性扫描工具

4.渗透性测试工具

5.风险评估辅助工具

我国信息安全保障的原则:

1.统筹规划、突出重点、强化基础性工作

2.正确处理安全与发展的关系,以安全保发展,在发展中求安全

3、明确股价、企业、个人的责任和义务,充分发挥各方案的积极性,共同构筑国家信息安全保障体系。

“开展风险评估,可以委托专业机构、社会组织等第三方进行

风险评估方式:自评估和检查评估

(1)自评估:由组织自身发起,组织自己实施或委托第三方实施。

(2)检查评估:由被评估组织的上级主管机关或业务主管机关发起。

4.国家互联网应急中心是国家工业和信息化部组织成立的,而不是国家密码管理局

5.BSI模型以风险管理、软件安全接触点和安全知识作为软件安全的三根支柱。

6.GB强制性国家标准,推荐性国家标准GB/T, 指导性国家标准GB/Z

1.1976年提出公共密钥密码体制,其原理是加密密钥和解密密钥分离。这样,一个具体用户就可以将自己设计的加密密钥和算法公诸于众,而只保密解密密钥。任何人利用这个加密密钥和算法向该用户发送的加密信息,该用户均可以将之还原。

单密钥体制也叫对称体制,在对称体制中,加密密钥和解密密钥相同或者很容易相互推导出。

2.

3.“由于ARP协议是一种无状态协议,既不验证应答者的身份,也不判断是否发送过ARP请求,当收到一条ARP应答报文时,它就会更新ARP应答缓存表。这是ARP协议存在的严重缺陷,这样就可以通过伪造ARP应答报文更新目标主机缓存路由表,实现数据包重定向的攻击方式,从而导致攻击者可以利用该缺陷来展开ARP欺骗攻击。

4.加强信息安全保障工作的主要原则是:立足国情、以我为主、坚持技术与管理并重;正确处理安全与发展的关系,以发展保安全,在发展中求安全;统筹规划、突出重点、强化基础工作;明确国家、企业、个人的责任和义务,充分发挥各方面的积极性,共同构筑国家信息安全保障体系。

5.信息安全风险评估主要以自评估为主,自评估和检查评估互相结合、互为补充。

6.信息系统的保障要素是:技术、工程、管理、人员。

安全特征是:保密性、完整性、可用性

7.域维,过程区域PA,基本实施是BP,过程区域由BP组成,BP是强制实施。

SSE-CMM包含22个PA,分为工程、项目、组织三类。

能力维:过程能力,对过程控制程度的衡量方法,采用成熟度级别划分。

GP 通用实践,可用于决定所有活动的能力水平,公共特征,CF,由GP组成的逻辑域;由公共特征CF组成的过程能力水平的级别划分为0-5共6个级别。

ISO27001中定义的PDCA过程方法阶段工作

P规划与建立、D实施与运行,C监视与评审,A维护与改进。

一级文件:方针政策、二级文件:制度、流程、规范;三级文件:使用手册、操作指南、作业指导书 ; 四级文件:日志、记录、检查表、模板

GB是强制性国家标准(GB-国标)GB/T是推荐性国家标准(T-推荐)GB/Z是指导性国家标准(Z-指导)

Linux系统,etc/passwd,ID=0是root用户,UID=0是超级用户

“PermitRootLogin”设置root能不能用ssh登录。这个选项一定不要设成“yes”

第一种:反射型XSS攻击

第二种:DOM-based型XSS攻击

第三种:存储型XSS攻击

防网页篡改技术有:

1.外挂轮询技术

2.核心内嵌技术

3.事件触发技术

4.密码水印技术

5.文件底层过滤驱动技术

SQLserver身份验证:

这两种身份验证模式的区别有:

(1) Windows 身份验证模式

只进行 Windows 身份验证。用户不能指定 SQL Server 2000 登录 ID。这是 SQL Server 2000 的默认身份验证模式。不能为在 Windows 98 上运行的 SQL Server 实例指定 Windows 身份验证模式,因为此操作系统不支持 Windows 身份验证。

(2) 混合模式

如果用户在登录时提供了 SQL Server 2000 登录 ID,则系统将使用 SQL Server 身份验证对其进行验证。如果没有提供 SQL Server 2000 登录 ID 或请求 Windows 身份验证,则使用 Windows 身份验证对其进行身份验证。

S-1(1表示版本号)—5(代表主要颁发机构)—21(代表第一个子颁发机构,21表示用户的颁发机构)—053(之前代表一些列子颁发机构)—1000(个人用户手动建的第一个用户账户,500代表管理员,501共享账户)

Linux,UID-0 代表最高权限用户

1-499是系统自动创建的账户范围

500-65535是普通用户ID

IPSEC是一个协议包,有很多协议。

IPSec可以实现以下4项功能:①数据机密性:IPSec发送方将包加密后再通过网络发送。② 数据完整性:IPSec可以验证IPSec发送方发送的包,以确保数据传输时没有被改变。③数据认证:IPSec接受方能够鉴别IPsec包的发送起源。此服务依赖数据的完整性。④反重放:IPSec接受方能检查并拒绝重放包。

从技术角度来说,ICMP就是一个“错误侦测与回报机制”,其目的就是让我们能够检测网路的连线状况﹐也能确保连线的准确性。

ICMP提供一致易懂的出错报告信息。发送的出错报文返回到发送原数据的设备,因为只有发送设备才是出错报文的逻辑接受者。

Email常用安全协议(PGP、S/MIME、PEM)

传输层:TCP、UDP、SSL/TLS

网络层:IPSEC

链路层:PPTP、L2TP、PPP、L2F